Vous envisagez de passer au sans mot de passe ? Voici ce qu’il faut considérer en premier.

Table of Contents

En 2004, Bill Gates a fait une prédiction audacieuse selon laquelle les mots de passe seraient bientôt morts. Près de vingt ans plus tard, le mot de passe est à peu près aussi répandu que jamais. Si vous êtes ici, c’est une question qui vous a probablement traversé l’esprit aussi : pourquoi devons-nous persister avec les mots de passe ? Ils sont coûteux et chronophages pour les équipes informatiques à réinitialiser, les utilisateurs finaux ont encore du mal avec eux, et ils sont une source constante de violations de sécurité.

Ce n’est certainement pas faute d’avoir essayé. Lors de la Conférence mondiale des développeurs 2022, Apple a annoncé que les systèmes d’exploitation iOS 16 et macOS Ventura auront des connexions sans mot de passe. Microsoft a également ajouté Windows Hello for Business, qui a cessé d’obliger les utilisateurs à avoir besoin de mots de passe pour accéder à leurs comptes et services personnels et professionnels. Pour les utilisateurs Android, il existe de nombreux fournisseurs tiers sur le marché offrant une authentification sans mot de passe.

Cependant, « passer au sans mot de passe » n’est pas aussi simple que cela en a l’air. C’est un parcours qui pourrait commencer par l’ajout de l’AMF à tous les scénarios de mots de passe, puis l’ajout de l’authentification unique (SSO) pour réduire le nombre de mots de passe. Pour certaines organisations, cela pourrait suffire – d’autres voudront aller plus loin.

D’abord, nous devons réfléchir à ce pour quoi les mots de passe sont bons lorsqu’ils sont utilisés correctement. Ils constituent une mesure de sécurité d’accès simple, pour s’assurer que les bonnes personnes accèdent aux bonnes choses – systèmes d’exploitation, sites web et applications installées localement. Et c’est quelque chose que chaque employé comprend. Donc, en s’en débarrassant (ou en les réduisant considérablement), les organisations doivent peser les coûts, l’utilisabilité et les limitations de la technologie d’authentification de remplacement disponible.

Pourquoi les entreprises envisagent-elles de passer au sans mot de passe ?

Chaque entreprise est différente, donc les décideurs doivent considérer ce qu’ils espèrent exactement gagner en abandonnant les mots de passe. Pour la plupart des organisations, c’est probablement l’une des trois raisons suivantes – souvent une combinaison de toutes.

1. Réduire les attaques par mot de passe

Le plus gros problème en ce qui concerne les mots de passe. Le DBIR Verizon 2023 estime que 86 % des violations de données impliquent des identifiants volés. Les gens sont le problème, car les utilisateurs finaux créent des mots de passe faibles et faciles à deviner qui sont susceptibles aux attaques par dictionnaire et par force brute. Si les gens réutilisent leurs mots de passe professionnels forts sur des sites et appareils personnels, le risque se multiplie. La recherche Specops montre que 30 % des utilisateurs finaux utilisent le même mot de passe pour tous leurs comptes. Beaucoup d’autres utilisent simplement de légères variations.

Une attaque de mot de passe célèbre est le piratage de Colonial Pipeline, où une attaque de rançongiciel a affecté les consommateurs et les entreprises le long de toute la côte Est. Les attaquants sont entrés dans le réseau grâce à un mot de passe exposé pour un compte VPN, après qu’on ait cru qu’un employé avait utilisé le même mot de passe pour le VPN dans un autre endroit. Cela a donné aux pirates leur point d’entrée initial pour déployer un rançongiciel sur le réseau.

Cependant, il n’est pas juste de blâmer uniquement les utilisateurs finaux pour les attaques par mot de passe. Ils ont souvent trop de mots de passe à retenir et trop peu de soutien de leurs organisations avec des politiques de mots de passe faibles. Certaines appliquent des normes plus élevées, mais même les mots de passe forts sont susceptibles à la réutilisation de mots de passe et aux menaces externes telles que l’hameçonnage. L’AMF aurait-elle pu arrêter le piratage de Colonial Pipeline ? Peut-être, mais aucune forme d’authentification n’est entièrement sans risque.

Uber a été piraté en septembre 2022 grâce à un pirate (prétendument affilié à Lapsus$) qui s’est emparé des identifiants VPN d’un contractant externe, très probablement en les achetant sur le dark web. L’attaquant a ensuite bombardé le téléphone du contractant avec des demandes d’approbation de connexion à deux facteurs, qui ont été initialement rejetées. Cela a incité le pirate à se faire passer pour le support technique via WhatsApp, convainquant finalement le contractant d’accepter une invite AMF.

Les mots de passe compromis sont souvent le premier point d’entrée pour les attaques, donc si des mots de passe sont utilisés, il est important de pouvoir détecter la compromission. C’est pourquoi Specops Password Policy utilise une fonctionnalité de protection contre les mots de passe compromis pour scanner continuellement Active Directory pour les mots de passe qui ont été compromis par des logiciels malveillants, la réutilisation et les violations – y compris ceux utilisés dans les attaques en ce moment même.

2. Économiser du temps et de l’argent pour les équipes informatiques

Les réinitialisations de mots de passe sont un fardeau temporel pour les équipes informatiques qui préféreraient se concentrer sur d’autres problèmes. Forrester estime qu’elles coûtent également environ 70 $ par réinitialisation de mot de passe – ce qui peut s’additionner à un gouffre sérieux de temps et d’argent dans une grande entreprise. Certaines organisations voient la perte des mots de passe comme un moyen d’utiliser le temps et les ressources des équipes informatiques plus efficacement.

Cependant, il existe d’autres options à faible friction disponibles qui pourraient réduire ce fardeau. Par exemple, un logiciel tel que Specops uReset permet aux utilisateurs de réinitialiser leurs propres mots de passe de manière simple et sécurisée. Ils peuvent s’authentifier via des services tiers comme Duo Security, Google Authenticator, Microsoft Authenticator, Okta, PingID, Symantec VIP et Yubikey – soulageant l’équipe informatique du fardeau des réinitialisations.

L’ajout d’un outil comme Specops uReset signifie que les utilisateurs finaux peuvent changer leurs propres mots de passe en toute sécurité, s’intégrant directement avec d’autres services d’authentification. Cela peut considérablement réduire les appels et les tickets au service d’assistance, économisant sur les coûts et le temps informatique. Certaines organisations peuvent même choisir de configurer les mots de passe pour « ne jamais expirer » – tant qu’elles ont une méthode suffisamment forte pour détecter les mots de passe compromis.

3. Expérience utilisateur final et productivité

Beaucoup des problèmes de sécurité découlent du fait que les utilisateurs finaux n’aiment pas les mots de passe. Une mauvaise UX utilisateur final est également un moteur d’appels chronophages au service d’assistance. Les gens n’aiment pas penser aux mots de passe, s’en souvenir et devoir en créer d’uniques à intervalles définis. Dans une grande entreprise, le temps passé à réinitialiser les mots de passe et à contacter le support informatique peut s’additionner à beaucoup d’heures de travail perdues au fil des années. Certaines organisations envisagent de passer au sans mot de passe pour offrir une meilleure expérience utilisateur final à leurs employés et stimuler leur productivité.

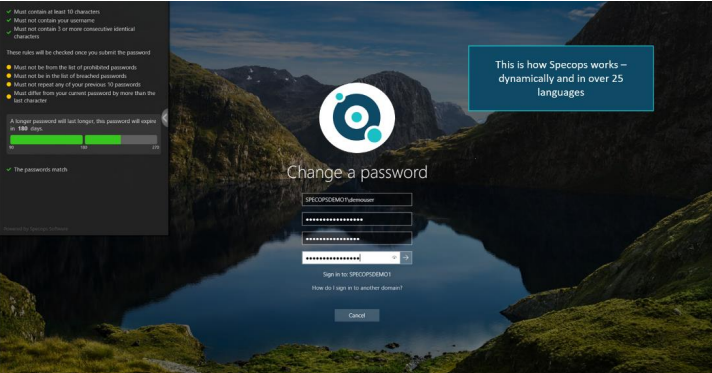

Bien sûr, une autre option est de rendre les outils et processus que vous avez déjà en place plus conviviaux. L’intégration d’un outil tiers tel que Specops Password Policy dans votre Active Directory peut aider à guider les utilisateurs lors des changements de mots de passe au lieu du message standard et frustrant « votre mot de passe ne respecte pas les normes de longueur ou de complexité ». Les utilisateurs finaux obtiennent une meilleure expérience grâce à un retour dynamique à l’écran de changement de mot de passe qui les guide vers la création d’un mot de passe fort.

Comment fonctionne la technologie sans mot de passe ?

« Sans mot de passe » peut décrire quelques scénarios différents. Par exemple, lorsqu’un utilisateur final utilise son empreinte digitale, sa reconnaissance faciale ou de l’iris pour Windows Hello for Business, il n’a techniquement pas saisi de mot de passe. Cependant, il y a encore un échange d’identifiants et un secret stocké côté serveur. L’authentification biométrique protège le secret stocké et si elle échoue, comme lorsque Windows Hello l’a fait après une mise à niveau en octobre 2022, un mot de passe est utilisé comme solution de secours.

Un scénario alternatif est l’authentification sans échanger de mots de passe avec la plateforme à laquelle l’utilisateur s’authentifie. Par exemple, lorsqu’un utilisateur s’authentifie via la biométrie à un appareil FIDO2, il s’authentifie cryptographiquement au service en utilisant des paires de clés. Pendant le processus d’authentification FIDO2, une paire de clés publique/privée est générée lorsqu’un utilisateur s’enregistre auprès d’un service. Aucun mot de passe n’est stocké ou échangé, donc même s’il y avait une violation côté serveur, il n’y a pas de mots de passe à voler.

La clé privée est stockée dans un coffre-fort basé sur le matériel sur l’appareil, tandis que la clé publique est partagée avec le service. Lorsqu’un utilisateur veut se connecter, le service envoie un défi cryptographique. L’utilisateur s’authentifie soit par PIN soit par biométrie, mais cette information n’est jamais partagée sur le réseau – la clé FIDO2 privée reste sur l’appareil de l’utilisateur.

Les deux définitions du sans mot de passe sont valides, mais il est important pour une organisation d’être claire sur ce qu’elle vise.

Limitations de sécurité de la technologie sans mot de passe

La plupart des organisations sont déjà familières avec l’authentification multifacteur (AMF). Elle ajoute une couche de sécurité inestimable au mot de passe en incluant tout, des scans de rétine, scans de visage, scans d’empreintes digitales, notifications push, applications d’authentification, liens magiques, notifications SMS, codes QR, déverrouillages par motif, clés de sécurité USB, clés de sécurité Bluetooth et clés de sécurité basées sur téléphone.

Alors pourquoi ne pas choisir deux ou plusieurs facteurs de cette liste et éliminer complètement les mots de passe ? Les mots de passe créent des risques (ou plus précisément, les mauvaises politiques de mots de passe créent des risques) mais la vérité est qu’il n’y a pas de système d’authentification à l’épreuve du piratage.

Limitations biométriques

La biométrie est ce à quoi la plupart des gens pensent quand nous parlons de remplacer les mots de passe, bien qu’elle soit plus couramment utilisée en combinaison avec les mots de passe dans le cadre de l’AMF plutôt qu’à leur place. Bien sûr, l’omniprésence des smartphones est la principale raison pour laquelle la biométrie a gagné en popularité. De meilleurs capteurs et des améliorations à la reconnaissance faciale, vocale et d’empreintes digitales (sur les PC et tablettes aussi) en ont fait une option viable.

Cependant, la biométrie a certaines limitations. Malgré la technologie améliorée, il y a beaucoup de preuves que les visages et empreintes digitales de mauvaises personnes déverrouillent un appareil. Elles ouvrent également des préoccupations de confidentialité si une organisation envisage de déployer l’authentification biométrique. Votre visage et votre empreinte digitale sont uniques – mais comment ces traits biométriques sont-ils enregistrés, stockés et accessibles ? Certaines personnes pourraient ne pas aimer confier encore plus de données personnelles à des entreprises comme Apple, Google et Microsoft.

Un autre problème avec la biométrie est que si elle devient compromise, elle ne peut pas être réinitialisée. Nous ne parlons pas de scènes de films d’action sanglantes ici – mais la biométrie peut être usurpée. Et si elle devait être compromise ou échouer, sur quoi nous rabattrions-nous ? Le mot de passe.

Ingénierie sociale

Bien que les mots de passe soient plus vulnérables aux attaques rudimentaires telles que les techniques de dictionnaire et de force brute, la vérité est qu’aucun facteur d’authentification n’est invulnérable aux pirates. La biométrie peut être usurpée, les notifications SMS sont vulnérables au bombardement d’invites, et les jetons matériels peuvent être volés.

L’hameçonnage est le moyen le plus courant de voler des mots de passe, mais les solutions sans mot de passe peuvent aussi être hameçonnées. Les pirates peuvent envoyer aux utilisateurs un lien par e-mail ou SMS qui les trompe en les amenant à visiter un site web d’homme du milieu, qui peut capturer tout même après s’être connecté avec un jeton d’authentification sans mot de passe.

Les outils d’authentification basés sur FIDO2 sont les meilleurs que nous ayons mais même eux ne sont pas infaillibles. Un compte e-mail sur l’appareil pourrait être compromis, l’appareil lui-même pourrait être physiquement volé, et pas de mots de passe signifie pas de solution de secours vers l’option la plus simple et la plus rapide à changer si une autre méthode d’authentification est compromise.

La technologie sans mot de passe est-elle plus rentable ?

Sur une longue période, il est possible que supprimer les mots de passe puisse réduire les coûts. Surtout dans les organisations qui avaient des politiques faibles et subissaient de nombreuses violations et un flux constant d’appels au service d’assistance et de réinitialisations. Mais passer au sans mot de passe n’est pas une idée nouvelle, alors pourquoi plus d’entreprises n’ont-elles pas franchi le pas ? La réponse simple est que ce n’est pas financièrement faisable à court terme pour de nombreuses organisations – encore.

Les outils d’authentification ne vont pas toujours être compatibles avec le système d’exploitation ou les appareils d’une organisation. Pensez aux divers répertoires, applications et services au sein de votre organisation qui nécessitent des mots de passe. Il faudrait probablement du temps pour tous les lister. Maintenant, considérez la mise à jour ou la révision de chacun d’eux pour accommoder une transition vers l’authentification sans mot de passe.

Il pourrait également être coûteux pour certaines organisations d’aligner la myriade d’appareils utilisés pour accéder à leur réseau avec la biométrie ou les jetons conformes FIDO2. Les appareils plus anciens ou le matériel spécifique à l’industrie pourraient ne pas être compatibles avec la dernière technologie sans mot de passe. Peut-être qu’un jour tout aura rattrapé – mais en ce moment, de nombreuses entreprises n’auraient pas le matériel et les logiciels en place pour une transition complète vers le sans mot de passe.

Les appareils FIDO2 peuvent aussi être plus chers, donc certaines organisations pourraient décider que le jeu n’en vaut simplement pas la chandelle, quand les mots de passe (utilisés correctement) peuvent faire un travail « assez bon ».

Le sans mot de passe offre-t-il une meilleure expérience utilisateur ?

Le sans mot de passe ne garantit pas toujours une meilleure expérience utilisateur final – en décembre 2021, seulement 2,6 % des utilisateurs de Twitter avaient volontairement activé l’A2F. La biométrie est rapide en soi mais attendre un SMS et saisir des codes prend plus de temps que taper un mot de passe. Certains utilisateurs finaux pourraient voir le changement des mots de passe, qu’ils ont utilisés toute leur vie, comme une douleur et essayer de contourner. Ils pourraient ne pas être à l’aise de partager des détails biométriques avec leur entreprise, ce qui ouvre des problèmes de confidentialité supplémentaires concernant le stockage et la suppression. Les lieux de travail devront passer par une éducation des utilisateurs et des problèmes de rodage.

Certaines industries peuvent trouver la transition sans mot de passe plus difficile que d’autres. Dans un endroit comme un entrepôt où les travailleurs de première ligne utilisent des identifiants partagés ou des appareils partagés, les mots de passe peuvent être plus appropriés. Dans un hôpital, la vitesse est essentielle et une connexion biométrique pourrait aider. Bien que que se passe-t-il quand la technologie sans mot de passe fait des bugs, perd l’accès en ligne vital, ou a besoin d’être sauvegardée dans une situation critique ? L’humble mot de passe devra venir à la rescousse.

Quatre questions à se poser avant de passer au sans mot de passe

Avant de s’engager dans un parcours sans mot de passe, voici quatre questions importantes à considérer. Les réponses façonneront votre stratégie – et pourraient vous faire repenser si passer au sans mot de passe est la bonne chose pour votre entreprise en ce moment :

Parmi les services et applications ci-dessus, lesquels puis-je contrôler la politique de mots de passe ? En d’autres termes, serait-il en mon pouvoir de les rendre sans mot de passe ?

Si l’objectif est de réduire les attaques par mot de passe, il vaut la peine de considérer que les attaquants pourraient encore utiliser des mots de passe pour contourner les authentifications sans mot de passe et accéder à votre réseau. Cela peut être un risque caché sérieux si ces mots de passe de sauvegarde deviennent « oubliés » par rapport à quand ils sont utilisés régulièrement et à l’esprit.

Quel type d’appareils utilisent-ils – fournis par l’entreprise ou un mélange d’appareils personnels aussi ? Quel est leur niveau de confort avec l’adaptation à de nouvelles technologies ?

Vous pourriez réduire l’utilisation des mots de passe en encourageant l’utilisation du SSO, mais il est important de considérer si votre AD est régulièrement et de manière fiable vérifié pour les mots de passe compromis – car les gens ont tendance à s’appuyer sur AD comme connexion pour le SSO.

Réduire la douleur des mots de passe avec Specops

La sécurité, l’UX et les économies de coûts sont les principaux moteurs de l’adoption sans mot de passe. Cependant, vous pourriez être surpris de voir à quel point il est facile de réduire ces maux de tête avec de simples outils tiers existants qui s’intègrent avec votre Active Directory. Les mots de passe ne sont pas intrinsèquement un problème – les mots de passe faibles le sont. Pas sûr du sans mot de passe mais prêt à vous assurer que les mots de passe que vous avez sont plus sécurisés ? Contactez-nous aujourd’hui pour voir comment nous pouvons vous aider.

(Dernière mise à jour le 22/07/2025)