[nouvelle recherche] dans quelle mesure SHA256 protège-t-il contre le craquage de mots de passe moderne

Table of Contents

L’équipe de recherche Specops a précédemment publié des données sur le temps qu’il faudrait aux pirates pour forcer par brute force les mots de passe utilisateur hachés. Nous avons mis en place du matériel pour tester deux algorithmes différents : les mots de passe hachés MD5 et les mots de passe hachés bcrypt. Maintenant, nous allons mettre l’algorithme de hachage SHA256 à l’épreuve, pour voir combien de temps ses mots de passe hachés prennent à craquer avec la même puissance de calcul.

La recherche coïncide également avec le dernier ajout de plus de 42 millions de mots de passe compromis au service Specops Breached Password Protection.

Darren James, Senior Product Manager chez Specops Software, a déclaré ceci à propos des résultats : « C’est une erreur de cybersécurité de stocker les mots de passe en texte brut, car toute personne qui obtient un accès non autorisé à la base de données pourrait simplement les lire. Les algorithmes de hachage résolvent ce problème dans une certaine mesure, bien qu’il soit techniquement possible de craquer les mots de passe hachés par force brute via du matériel puissant et des logiciels sophistiqués. »

« Même avec des listes de dictionnaires et d’autres aides, les pirates n’ont souvent que la chance de craquer les mots de passe les plus courts et les plus simples. SHA256 est un algorithme de hachage relativement moderne et comme notre recherche le montre, il peut facilement porter le « temps de craquage » à des milliers (voire des millions) d’années pour des mots de passe forts. Cependant, il est important que les organisations se souviennent que les algorithmes de hachage peuvent être rendus non pertinents en raison d’erreurs des utilisateurs finaux. Par exemple, un mot de passe devenant compromis par la réutilisation de mots de passe. »

Qu’est-ce que SHA256 et comment fonctionne-t-il ?

L’algorithme de hachage SHA256 est un membre de la famille SHA-2 (Secure Hash Algorithm 2), qui est un ensemble de fonctions de hachage cryptographiques conçues par la National Security Agency (NSA) et publiées par le National Institute of Standards and Technology (NIST) en 2001. SHA256 est largement utilisé dans diverses applications et protocoles de sécurité en raison de sa robustesse et de ses caractéristiques de sécurité.

Histoire

La famille SHA-2 a été développée comme successeur de l’algorithme SHA-1, qui s’est avéré avoir des vulnérabilités qui pourraient potentiellement être exploitées. SHA-2 comprend plusieurs variantes, SHA256 étant l’une des plus couramment utilisées. Le développement de SHA-2 était une réponse au besoin de fonctions de hachage plus sécurisées qui pourraient résister aux avancées des attaques cryptographiques.

Utilisation

SHA256 est utilisé dans une large gamme d’applications, notamment :

- Signatures numériques : Il est utilisé pour assurer l’intégrité et l’authenticité des documents numériques.

- Technologie blockchain : SHA256 est l’algorithme de hachage utilisé dans Bitcoin et d’autres cryptomonnaies pour sécuriser les transactions et maintenir l’intégrité de la blockchain.

- Certificats SSL/TLS : Il est utilisé pour sécuriser les communications web en assurant l’intégrité des certificats.

- Hachage de mots de passe : Bien qu’il ne soit pas recommandé pour le stockage direct de mots de passe en raison de sa vitesse, SHA256 est parfois utilisé en combinaison avec d’autres techniques comme le salage et l’étirement de clés.

Fonctionnement technique

SHA256 produit une valeur de hachage de 256 bits (32 octets). L’algorithme traite les données d’entrée en blocs de 512 bits et effectue une série d’opérations pour produire le hachage final. Voici un aperçu de haut niveau de son fonctionnement :

- Remplissage : Le message d’entrée est rempli pour que sa longueur soit un multiple de 512 bits.

- Valeur de hachage initiale : L’algorithme commence avec une valeur de hachage initiale, qui est une valeur fixe de 256 bits.

- Planification de message : Le message rempli est divisé en blocs de 512 bits, et chaque bloc est ensuite divisé en seize mots de 32 bits. Ces mots sont étendus en une planification de message de 64 mots.

- Fonction de compression : La fonction de compression traite chaque bloc en utilisant une série d’opérations logiques, d’opérations bit à bit et d’arithmétique modulaire. Cela implique huit variables de travail (a, b, c, d, e, f, g, h) et une série de constantes.

- Hachage final : Après traitement de tous les blocs, la valeur de hachage finale est obtenue en ajoutant la valeur de hachage initiale à la sortie de la dernière fonction de compression.

Caractéristiques de SHA256 à noter

- Résistance aux collisions : SHA256 est conçu pour être résistant aux collisions, ce qui signifie qu’il est informatiquement impossible de trouver deux entrées différentes qui produisent la même sortie de hachage.

- Résistance à la préimage : Il est également conçu pour être résistant à la préimage, ce qui signifie qu’il est informatiquement impossible de trouver une entrée qui hache vers une sortie donnée.

- Performance : SHA256 est relativement rapide par rapport à d’autres fonctions de hachage sécurisées, ce qui le rend adapté aux applications qui nécessitent de hautes performances.

- Adoption généralisée : En raison de sa sécurité et de ses performances, SHA256 a été largement adopté dans diverses industries, notamment la finance, la santé et le gouvernement.

Tableau de craquage SHA256 : combien de temps faut-il pour craquer les mots de passe hachés SHA256 ?

SHA256 est un composant critique des systèmes cryptographiques modernes, fournissant un haut niveau de sécurité et d’intégrité pour les données numériques. Son adoption généralisée et sa conception robuste en font un choix de référence pour de nombreuses applications de sécurité. Alors, comment SHA256 s’est-il comporté face à l’attaque par force brute simulée de notre équipe ?

Comme vous pouvez le voir dans le tableau ci-dessous, SHA256 est extrêmement sécurisé contre les attaques par force brute lorsqu’il est utilisé en combinaison avec des mots de passe longs et complexes. Les mots de passe courts et non complexes peuvent encore être craqués relativement rapidement, soulignant les énormes risques de permettre aux utilisateurs de créer des mots de passe faibles (mais très courants) tels que « password », « 123456 » et « admin ». Mais une fois qu’une combinaison de caractères est utilisée dans des mots de passe de plus de huit caractères, le temps de craquage devient rapidement une tâche quasi impossible pour les pirates utilisant des méthodes de force brute.

Temps de craquage : mots de passe hachés SHA-256

| Nombre de caractères | Chiffres uniquement | Minuscules uniquement | Majuscules et minuscules | Chiffres, majuscules, minuscules | Chiffres, majuscules, minuscules, symboles |

|---|---|---|---|---|---|

| 6 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 7 | Instantanément | Instantanément | Instantanément | Instantanément | 14 minutes |

| 8 | Instantanément | Instantanément | 11 minutes | 41 minutes | 21 heures |

| 9 | Instantanément | Instantanément | 9 heures | 2 jours | 3 mois |

| 10 | Instantanément | 27 minutes | 19 jours | 3 mois | 22 ans |

| 11 | Instantanément | 12 heures | 2 ans | 19 ans | 2052 ans |

| 12 | Instantanément | 13 jours | 141 ans | 1164 ans | 195k ans |

| 13 | 2 minutes | 9 mois | 7332 ans | 73k ans | 19m ans |

| 14 | 19 minutes | 24 ans | 381k ans | 4474k ans | 1760m ans |

| 15 | 4 heures | 605 ans | 19m ans | 277m ans | 167,2b ans |

| 16 | 2 jours | 15732 ans | 1031m ans | 18b ans | 16t ans |

| 17 | 14 jours | 410k ans | 54b ans | 1067b ans | 1509t ans |

| 18 | 5 mois | 11m ans | 2788b ans | 67t ans | 144q ans |

| 19 | 4 ans | 277m ans | 145t ans | 4099t ans | 14Q ans |

| 20 | 37 ans | 7189m ans | 8q ans | 255q ans | 1294Q ans |

Configuration matérielle

Le tableau ci-dessus montre le temps de craquage par force brute de hachages donnés avec du matériel moderne avec les hypothèses suivantes. C’était exactement la même configuration que nous avons utilisée pour la recherche de craquage MD5 et bcrypt – elle est réalisable pour la plupart des acteurs malveillants cherchant à craquer les mots de passe d’une organisation, bien que pour des résultats optimaux, vous voudriez idéalement plus de puissance que ce que nous utilisons ici :

- Matériel : La Nvidia RTX 4090. Actuellement le meilleur rapport qualité-prix du matériel généralement disponible pour effectuer des attaques de craquage de mots de passe. Il s’agit d’un GPU de jeu phare qui peut être acheté par les consommateurs et est largement abordable avec un PDSF d’environ 1599 USD. Afin de générer ces données, nous utilisons une Nvidia RTX 4090 hypothétique.

- Logiciel : Hashcat. Généralement, une RTX 4090 standard atteindra environ 164 GH/s dans Hashcat (cela peut être considéré comme 164 000 000 000 tentatives de mots de passe/seconde).

Les hypothèses matérielles ci-dessus peuvent sembler coûteuses ; cependant, avec des paiements de rançongiciels en millions, le coût peut sembler minimal. Même ainsi, certains attaquants peuvent trouver des résultats plus rapides et moins chers avec les services cloud.

Trouvez les mots de passe compromis dans votre réseau dès aujourd’hui

La mise à jour de ce mois du service Breached Password Protection comprend l’ajout de ce mois de plus de 17 millions de mots de passe compromis à la liste utilisée par Specops Password Auditor. Vous pouvez découvrir combien de vos mots de passe sont soit compromis soit identiques avec un scan en lecture seule de votre Active Directory depuis Specops Password Auditor. Vous obtiendrez un rapport personnalisable gratuit sur les vulnérabilités liées aux mots de passe, incluant les politiques faibles, les mots de passe compromis et les comptes obsolètes/inactifs. Téléchargez votre outil d’audit gratuit ici.

Le hachage SHA256 peut-il empêcher la compromission de mots de passe ?

Comme vous pouvez le voir dans le tableau de craquage produit par cette recherche, SHA256 ne peut pas protéger les mots de passe courts et simples des attaques par force brute. D’autre part, il montre également qu’un pirate perdrait probablement son temps à essayer de craquer un mot de passe long et complexe qui a été haché avec SHA256. Cela prouve la valeur d’encourager les utilisateurs finaux à créer des phrases de passe longues et sécurisées.

Les attaquants préféreront toujours aller à la recherche de cibles faciles et de fruits à portée de main. Par exemple, les mots de passe Active Directory qui ont déjà été compromis dans des violations de données. Une façon dont cela peut arriver est par la réutilisation de mots de passe. Vous pourriez encourager vos utilisateurs finaux à créer des mots de passe Active Directory longs et forts et les stocker de manière très sécurisée. Mais ce travail est annulé si les utilisateurs finaux réutilisent ces mots de passe sur des appareils personnels, des sites et des applications avec une sécurité faible.

Si les attaquants peuvent identifier l’individu avec des identifiants exposés, il est simple d’apprendre leur lieu de travail et d’essayer le mot de passe. Il existe toute une industrie souterraine de « courtiers d’accès initial » qui se spécialisent dans ce type d’intrusion. Cela devrait servir à souligner la valeur d’avoir des outils qui détectent les mots de passe compromis au sein de votre organisation.

Temps de craquage : mots de passe compromis connus

| Nombre de caractères | Chiffres uniquement | Minuscules uniquement | Majuscules et minuscules | Chiffres, majuscules, minuscules | Chiffres, majuscules, minuscules, symboles |

|---|---|---|---|---|---|

| 6 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 7 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 8 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 9 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 10 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 11 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 12 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 13 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 14 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 15 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 16 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 17 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 18 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 19 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 20 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

Défense automatisée continue contre les mots de passe compromis

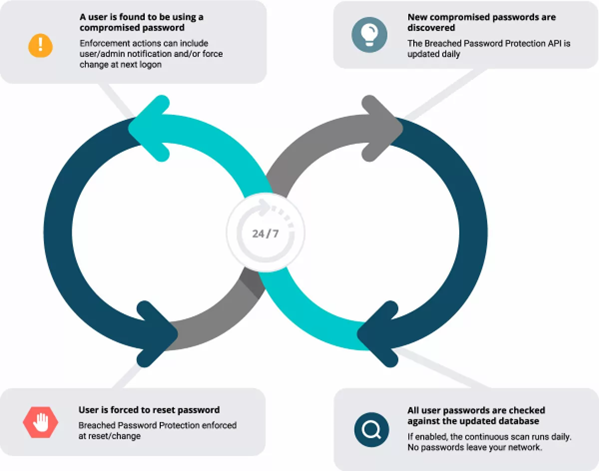

Specops Password Auditor offre un excellent point de départ pour évaluer vos risques actuels de mots de passe, mais ce n’est qu’un instantané. Avec Specops Password Policy et Breached Password Protection, les organisations peuvent se protéger en continu contre plus de 3 milliards de mots de passe compromis uniques connus supplémentaires (4 milliards au total). Ces mots de passe compromis incluent ceux utilisés dans de vraies attaques aujourd’hui ou sont sur des listes de mots de passe compromis connues, facilitant la conformité aux réglementations de l’industrie telles que NIST ou NCSC.

Les systèmes de collecte de données de surveillance d’attaques de notre équipe de recherche mettent à jour le service quotidiennement et s’assurent que les réseaux sont protégés contre les attaques de mots de passe du monde réel qui se produisent en ce moment. Le service Breached Password Protection bloque ces mots de passe interdits dans Active Directory avec des messages personnalisables pour l’utilisateur final qui aident à réduire les appels au service d’assistance.

La mise à jour quotidienne de l’API Breached Password Protection, associée à des scans continus pour l’utilisation de ces mots de passe dans votre réseau, équivaut à une défense beaucoup plus complète contre la menace d’attaque de mots de passe et le risque de réutilisation de mots de passe. Intéressé à voir comment cela pourrait fonctionner pour votre organisation ? Avez-vous des questions sur la façon dont vous pourriez adapter cela à vos besoins ? Contactez-nous ou voyez comment cela fonctionne avec une démo ou un essai gratuit.

(Dernière mise à jour le 22/07/2025)