Microsoft fait la transition de NTLM vers Kerberos dans Windows pour renforcer la sécurité

Table of Contents

L’authentification Windows est un processus qui existe depuis des décennies. Sans surprise, les attaquants ciblent souvent ce mécanisme d’authentification, exploitant les faiblesses et vulnérabilités qui apparaissent. Pour aider à sécuriser l’authentification Windows, Microsoft a récemment annoncé qu’il abandonnait la dépendance à NT Lan Manager (NTLM) dans Windows et étendait davantage Kerberos à la place. Alors, quels changements arrivent, et que doivent considérer les organisations maintenant ?

Qu’est-ce que NTLM (NT LAN Manager) ?

NTLMv2 existe depuis Windows NT 4.0 SP2 et est pris en charge dans le système d’exploitation depuis Windows 2000. Il s’agit d’un protocole d’authentification défi-réponse qui repose sur une négociation à trois voies pour valider les utilisateurs. Cependant, il est connu pour être faible du point de vue de la sécurité car il ne prend pas en charge les algorithmes de chiffrement modernes comme AES ou SHA-256.

NTLM (NT LAN Manager) vs Kerberos

D’autre part, Kerberos est un protocole d’authentification beaucoup plus sûr et est recommandé par défaut par Microsoft. Il utilise un système de « tickets » pour authentifier les utilisateurs aux ressources réseau et, plus important encore, il utilise le chiffrement symétrique et asymétrique, contrairement à NTLM. Kerberos permet également l’authentification unique (SSO), permettant aux utilisateurs finaux d’accéder à de nombreuses ressources différentes sans ressaisir leurs identifiants. Outre les avantages de sécurité, il offre également de meilleures performances que NTLM.

Microsoft montre la sortie à NTLM

En raison de ses implémentations de sécurité faibles, Microsoft a récemment annoncé que NTLM était déprécié au profit de l’authentification Kerberos. L’objectif final de Microsoft est de désactiver complètement l’authentification NTLM sur toute la ligne et de renforcer le protocole Kerberos, ce qu’ils font déjà dans Windows 11.

En attendant, Microsoft vise à fournir de meilleurs outils pour auditer l’authentification NTLM. Cela aidera les équipes informatiques à obtenir plus d’informations sur l’utilisation de NTLM dans leurs organisations, identifier quelles applications et clients peuvent l’utiliser, et obtenir plus de contrôle pour le supprimer du réseau.

Malgré le fait que ce changement nécessitera très probablement l’audit et la réécriture d’applications héritées, le résultat final sera un environnement plus sûr avec une bien meilleure sécurité autour de l’authentification – plus les avantages de performance supplémentaires fournis par Kerberos.

Quelles améliorations arrivent pour Kerberos

Auparavant, Kerberos manquait dans quelques domaines qui nécessitaient l’utilisation de NTLM. Microsoft a mentionné qu’ils améliorent Kerberos pour aider à éliminer le besoin de NTLM et rendre la transition plus fluide. Quand l’authentification Kerberos n’était pas possible dans le passé, les clients se rabattaient sur l’utilisation de NTLM quand ils n’avaient pas accès direct à un contrôleur de domaine.

À cause de cela, Microsoft étend le protocole Kerberos pour inclure une nouvelle extension publique appelée IAKerb. Elle permettra aux clients qui n’ont pas accès direct à un DC de s’authentifier à travers un autre serveur qui en a. Les serveurs pourront alors faire proxy des requêtes Kerberos au nom des clients.

Un KDC local dans Windows 11 ajoutera le support Kerberos aux comptes locaux. Le nouveau KDC local utilise le chiffrement AES dès le départ pour améliorer la sécurité de l’authentification locale. De plus, Microsoft supprime également les références NTLM codées en dur dans les composants Windows existants.

Que signifie ceci pour les organisations ?

De nombreuses organisations ont développé ou utilisent des applications héritées codées en dur avec l’authentification NTLM intégrée. Les entreprises doivent commencer à auditer les applications pour découvrir celles utilisant NTLM. Après cette phase de découverte, elles peuvent commencer à migrer vers Kerberos pour améliorer la sécurité et rester en ligne avec les changements à venir dans l’authentification Windows. Microsoft suggère que les organisations utilisent les politiques et journaux existants pour identifier où NTLM est utilisé et déterminer quelles applications peuvent poser des problèmes lors de la désactivation de NTLM.

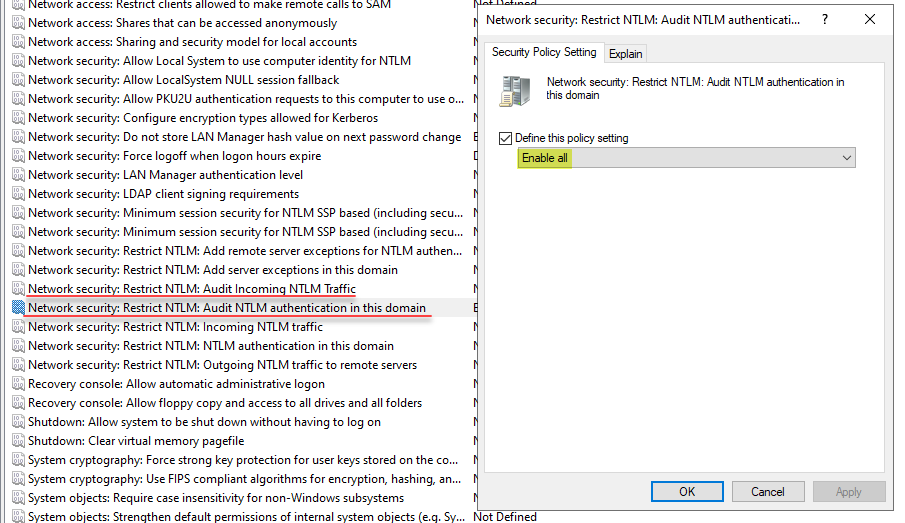

Actuellement, dans la stratégie de groupe Active Directory, il y a quelques paramètres que vous pouvez activer : la politique Sécurité réseau : Restreindre NTLM : Auditer l’authentification NTLM, et Sécurité réseau : Restreindre NTLM : Auditer le trafic NTLM entrant, sous le nœud Configuration ordinateurParamètres WindowsParamètres de sécuritéStratégies localesOptions de sécurité. L’activation de ce paramètre de politique créera des entrées de journal liées à l’utilisation de NTLM dans l’environnement. De plus, d’autres politiques permettront la restriction complète de l’utilisation de NTLM. Ces paramètres de politique fournissent d’excellents outils pour aider les organisations à contrôler leur utilisation de NTLM.

Les développeurs d’applications doivent également réviser le code pour toute implémentation NTLM codée en dur. Spécifiquement, Microsoft souligne l’utilisation de la fonction AcquireCredentialsHandle avec la chaîne ntlm et recommande que cela soit changé en negotiate à la place. De plus, remplacez les instances de « RPC_C_AUTHN_DEFAULT » dans les appels à la fonction RpcBindingSetAuthInfo par « RPC_C_AUTHN_GSS_NEGOTIATE ».

En attendant, vous pouvez également considérer la documentation de Microsoft sur l’utilisation de NTLM dans votre environnement.

Specops uReset : nous sommes entièrement prêts pour Kerberos

Les utilisateurs interagissent directement avec les processus d’authentification Windows lors de la connexion et lors du changement de mots de passe. Pour les organisations cherchant à implémenter la réinitialisation de mot de passe en libre-service (SSPR) et permettre aux utilisateurs finaux de réinitialiser leurs mots de passe Active Directory de manière sécurisée, vous aurez besoin d’une solution qui fonctionne avec Kerberos, comme Specops uReset.

Specops uReset inclut des fonctionnalités de sécurité comme l’authentification multifacteur (MFA), le géo-blocage, et les emplacements réseau de confiance qui aident à alléger le fardeau du service d’assistance et à renforcer la sécurité. Si vous utilisez déjà ou envisagez Specops uReset pour implémenter les réinitialisations de mot de passe en libre-service dans votre environnement, soyez assuré qu’il prend déjà en charge les dernières fonctionnalités Kerberos et sera entièrement conforme aux changements à venir de Microsoft. Découvrez comment Specops uReset peut s’intégrer à votre organisation.

(Last updated on 22/07/2025)