Les cabinets d’avocats britanniques sont sous l’attaque de rançongiciels. Comment devons-nous améliorer nos défenses cybernétiques ?

Table of Contents

Les cabinets d’avocats à travers le Royaume-Uni ont reçu un avertissement sévère dans un rapport récent du National Cyber Security Centre (NCSC) : prenez au sérieux l’amélioration de vos défenses cybernétiques ou risquez que vos informations légalement privilégiées soient volées par des gangs de rançongiciels.

Les dirigeants d’entreprises juridiques sont d’accord. Selon l’enquête annuelle 2022 de PwC sur les cabinets d’avocats, 78 % des 100 premiers cabinets d’avocats du Royaume-Uni sont déjà « extrêmement ou quelque peu » préoccupés par le risque cybernétique. De plus, 90 % des cabinets ont déclaré que la cybersécurité constitue une menace majeure pour la croissance future – l’augmentation mondiale des attaques de rançongiciels étant citée comme raison principale d’avoir un plan de gestion de crise solide en place.

Pourquoi les gangs de rançongiciels ciblent-ils les cabinets d’avocats ?

Les attaques de rançongiciels sont principalement motivées financièrement. Les gangs cybercriminels savent que le droit est un secteur lucratif et que le prix du paiement d’une rançon peut être éclipsé par le coût de ne pas pouvoir travailler. Le risque de réputation lié à la violation de données hautement sensibles est également utilisé pour contraindre les cabinets d’avocats à payer des rançons. Bien sûr, rien n’empêche les cybercriminels de conserver des données sensibles pour une extorsion supplémentaire ou de les vendre sur le marché Crime-as-a-Service, même si une rançon est payée.

Le NCSC met également en garde contre les pirates informatiques parrainés par l’État, dont les motivations peuvent être plus politiques que purement financières. Il indique que la Chine, la Russie, l’Iran et la Corée du Nord posent tous des menaces, certaines institutions juridiques britanniques ayant déjà été ciblées par des rançongiciels perturbateurs et le vol de propriété intellectuelle. Il y a également eu une augmentation des groupes « hacktivistes » qui pourraient se tourner vers les rançongiciels en raison de motivations idéologiques contre un cabinet d’avocats ou ses clients.

Découvrez-en plus sur les directives complètes Cyber Essential du NCSC.

Malheureusement, les travailleurs juridiques constituent également des cibles privilégiées pour l’hameçonnage par e-mail, le vecteur de livraison le plus courant pour les rançongiciels. La communication numérique constante, les effectifs distants distribués et les employés sous pression temporelle se combinent pour faciliter aux gens de manquer les signes d’avertissement de l’hameçonnage et de cliquer accidentellement sur un fichier ou lien malveillant contenant un rançongiciel.

Comment se défendre contre les rançongiciels

En 2020, une attaque de rançongiciel a fermé plusieurs systèmes informatiques appartenant au cabinet de droit pénal Tuckers Solicitors LLP. Les attaquants ont également exfiltré des données relatives à 60 affaires judiciaires (certaines en cours) et publié les détails sur le dark web. Malheureusement, certaines défaillances de cybersécurité ont fait de Tuckers Solicitors une cible. L’ICO leur a infligé une amende de 98 000 £ pour « pratiques de sécurité négligentes » et échec à protéger les données personnelles après avoir jugé que le cabinet avait laissé une vulnérabilité non corrigée pendant cinq mois. Le Commissaire a également souligné l’absence d’authentification multifacteur (MFA) sur certains systèmes clés.

Défenses proactives

- Correction : Maintenez vos logiciels (en particulier les systèmes d’exploitation) corrigés dès que les mises à jour sont disponibles. Les cybercriminels recherchent des vulnérabilités connues – cela facilite grandement leur travail.

- Shadow IT : Soyez prudent quant aux logiciels et applications que les employés sont autorisés à télécharger et utiliser. Cela peut sembler assez innocent mais pourrait être non pris en charge et avoir des vulnérabilités.

- Analyses de logiciels malveillants : Analysez souvent les logiciels malveillants avec un logiciel antivirus pour détecter et isoler rapidement les machines infectées. Les rançongiciels sont plus dangereux lorsqu’ils sont autorisés à se propager.

- Anti-hameçonnage : L’hameçonnage est le mécanisme principal pour la livraison directe de rançongiciels ou le vol de mots de passe pour les systèmes clés. Les cabinets d’avocats devraient éduquer les employés sur les signes d’hameçonnage et les soutenir avec une technologie anti-hameçonnage.

Planification du pire scénario

- Sauvegardes : Sauvegardez régulièrement vos données importantes et assurez-vous qu’il y a un processus pour restaurer les fichiers. Cela peut aider à limiter les dommages et accélérer la récupération dans le pire scénario d’une attaque de rançongiciel.

- Stockage de données : Assurez-vous de créer des sauvegardes hors ligne qui sont conservées séparément de votre réseau et de vos systèmes. Les attaquants de rançongiciels cibleront activement les sauvegardes pour augmenter la probabilité de paiement.

- Plan de récupération : Élaborez un plan de récupération et de continuité d’activité en cas d’attaque de rançongiciel ou d’autre incident et répétez la procédure pour vous assurer qu’elle est bien comprise.

- Plan de rançon : La position du NCSC, alignée avec les forces de l’ordre, est de ne jamais payer de rançon. Il n’y a aucune garantie que vos données seront retournées ou que vous ne serez pas extorqué davantage. De plus, vous êtes plus susceptible d’être ciblé à l’avenir une fois que les groupes criminels savent que vous paierez.

Renforcer la sécurité d’accès

- Principe du moindre privilège : Les équipes informatiques devraient régulièrement réviser les permissions d’accès et s’assurer que le « principe du moindre privilège » est appliqué, de sorte que si un compte était compromis, un attaquant n’aurait pas un accès étendu aux données.

- Authentification multifacteur (MFA) : Tous les employés devraient être encouragés à utiliser la MFA (et elle devrait être obligatoire pour les systèmes clés). Cela signifie qu’un attaquant a besoin de plus que de simples identifiants de connexion.

- Sécurité des mots de passe : La MFA ajoute une couche de sécurité supplémentaire au-dessus des mots de passe bien qu’elle ne soit pas infaillible – elle peut être surmontée par des techniques d’attaque comme le prompt bombing. Les mots de passe faibles représentent toujours le moyen le plus facile pour un attaquant d’accéder à vos systèmes.

Mots de passe compromis : Une vulnérabilité négligée

Les mots de passe faibles et compromis offrent la route la plus simple pour les attaquants dans les systèmes des cabinets d’avocats – surtout si la MFA n’est pas largement utilisée. Avec l’utilisation croissante des systèmes cloud pour stocker des données confidentielles, les attaquants peuvent exploiter des mots de passe faibles pour l’accès initial, puis compromettre toutes sortes de données juridiques par rançongiciel.

Le NCSC recommande de combiner trois mots aléatoires en une phrase de passe difficile à deviner par ingénierie sociale, suffisamment longue pour être difficile à craquer, tout en étant facile à retenir pour les employés. Des outils tels que Specops Password Policy aident les utilisateurs à construire des politiques de mots de passe solides conformément aux directives du NCSC, tout en vérifiant également contre une liste continuellement mise à jour de plus de 4 milliards de mots de passe compromis.

Effectuez un audit gratuit des mots de passe aujourd’hui

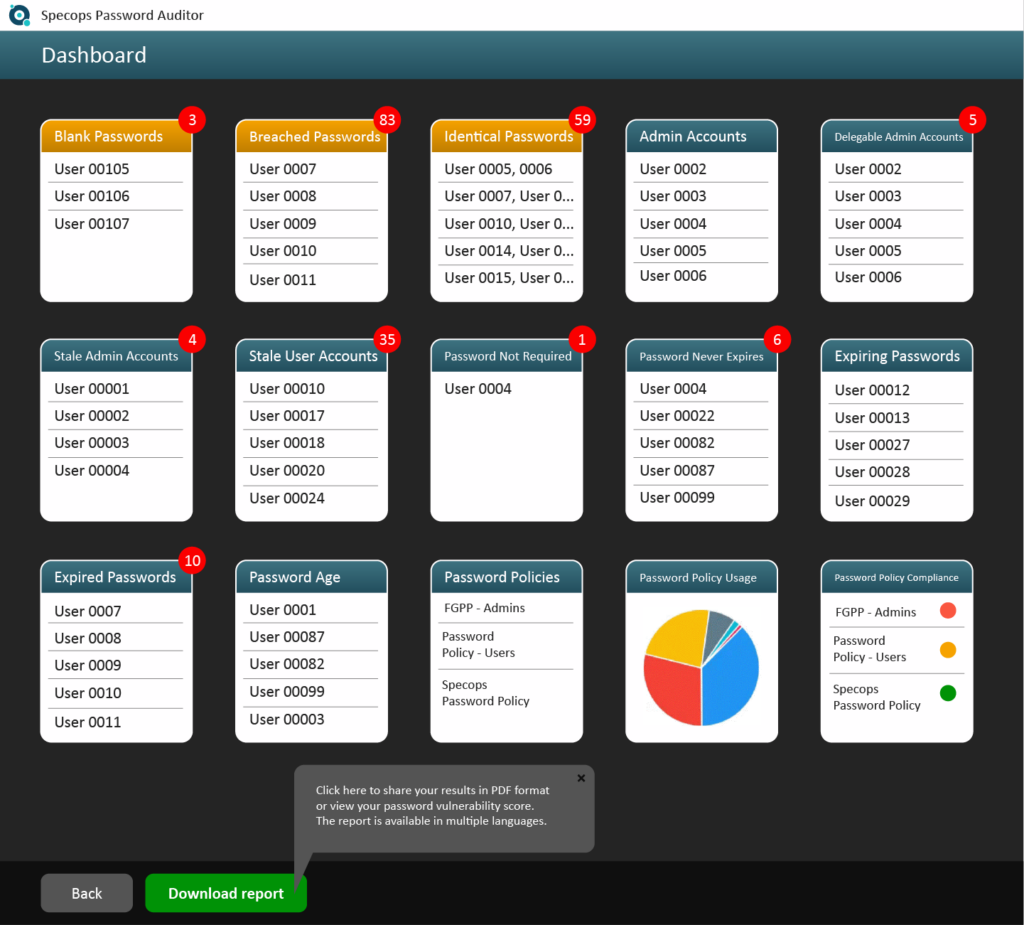

Intéressé à apprendre combien de mots de passe dans votre organisation sont réutilisés, faibles ou déjà compromis ? Ou combien de comptes utilisateurs obsolètes traînent avec des privilèges d’accès étendus ? Fermez les routes les plus faciles pour les attaquants d’entrer dans votre organisation : Téléchargez gratuitement et analysez votre Active Directory aujourd’hui.

(Last updated on 22/07/2025)