HIBP ajoute 284 millions de comptes volés par des malwares : enseignements sur Telegram et les infostealers

Table of Contents

Les informations d’identification divulguées sont très demandées sur les marchés souterrains. Une base de données d’informations d’identification volées est comme une boîte géante de clés pour un pirate. Avec l’utilisation du bon logiciel, ils peuvent rapidement essayer ces clés contre des comptes d’utilisateurs dans l’espoir qu’une corresponde et qu’ils obtiennent un accès non autorisé à une organisation. C’est pourquoi il est important de découvrir ces bases de données et d’empêcher les utilisateurs finaux d’utiliser des mots de passe compromis.

En janvier, nous avons publié une recherche sur plus d’un milliard d’informations d’identification volées par des malwares. Mais il y a toujours plus à découvrir. Tout récemment, HaveIBeenPwned a ajouté 284 millions de comptes à sa base de données. Il y a quelques enseignements intéressants de cette mise à jour de la base de données HIBP concernant l’utilisation de Telegram, la menace persistante des infostealers, et nous partagerons ce que nous savons sur l’acteur de menace : ALIEN TXTBASE.

Qu’est-ce que HaveIBeenPwned a trouvé sur Telegram ?

Le propriétaire du site web HaveIBeenPwned, Troy Hunt, a déclaré avoir trouvé 284 132 969 comptes compromis volés par des malwares voleurs d’informations et publiés sur un canal Telegram. lors de l’analyse de 1,5 To de journaux de voleurs probablement collectés à partir de nombreuses sources et partagés sur un canal Telegram connu sous le nom de « ALIEN TXTBASE. »

Les pirates utilisent souvent Telegram pour partager et échanger des informations d’identification volées. Le chiffrement de bout en bout de Telegram et les fonctionnalités de chat secret en font une plateforme populaire pour les cybercriminels pour communiquer et échanger des informations sensibles en toute sécurité. Ils peuvent créer des groupes privés ou des canaux pour distribuer des informations d’identification volées, coordonner des attaques et partager des outils et techniques.

Hunt a déclaré sur son blog à propos des découvertes : « Elles contiennent 23 milliards de lignes avec 493 millions de paires uniques de sites web et d’adresses e-mail, affectant 284 millions d’adresses e-mail uniques. Nous avons également ajouté 244 millions de mots de passe que nous n’avions jamais vus auparavant à Pwned Passwords et mis à jour les comptes de 199 millions d’autres qui étaient déjà présents. »

Étant donné le nombre important de comptes dans cette collection, il est probable que les données englobent à la fois des informations d’identification récemment compromises et plus anciennes obtenues via des attaques de bourrage d’informations d’identification et des violations de données. Avant la mise à jour de la base de données HIBP, Troy a vérifié leur légitimité en tentant une réinitialisation de mot de passe en utilisant les adresses e-mail volées pour voir si le service répondait avec un e-mail de réinitialisation de mot de passe.

Y a-t-il des mots de passe compromis dans votre active directory ?

Effectuez une analyse en lecture seule avec notre outil gratuit, Specops Password Auditor. Vous obtiendrez un rapport exportable détaillant toutes les vulnérabilités liées aux mots de passe que l’analyse découvre. Téléchargez votre outil gratuit ici.

Telegram : évolution des tactiques cybercriminelles

Victor Acin, Directeur de la gestion de produits d’Outpost24 (société mère de Specops), a déclaré : « L’ajout de 284 millions de comptes compromis à Have I Been Pwned souligne une tendance croissante dans les tactiques cybercriminelles — le passage des marchés du dark web vers des plateformes plus accessibles comme Telegram pour le partage et la vente de données. Cela s’aligne avec ce que nous avons observé ces dernières années, où les acteurs de menace utilisent de plus en plus les plateformes de communication pour des activités illicites en raison de leur facilité d’accès et du risque plus faible de suppressions.

« Bien que la taille de cet ensemble de données soit significative, ce n’est pas une exception dans le paysage plus large de la cybercriminalité. Les équipes de renseignement sur les menaces découvrent régulièrement des décharges de données similaires, souvent composées d’informations volées lors de violations et d’infections précédentes. Le fait que cet ensemble de données inclue un mélange d’informations d’identification anciennes et nouvelles suggère que les cybercriminels continuent de recycler les données compromises, augmentant le risque de prises de contrôle de comptes pour les utilisateurs qui réutilisent les mots de passe.

« Pour les particuliers, cela renforce le besoin critique de pratiques de sécurité solides, notamment des mots de passe uniques pour chaque compte, l’authentification multifacteur, et des vérifications régulières sur des services comme Have I Been Pwned pour surveiller l’exposition potentielle. Les organisations devraient également améliorer leurs capacités de renseignement sur les menaces pour suivre les risques émergents des plateformes alternatives comme Telegram et sécuriser proactivement les données de leurs utilisateurs. »

Infostealers : une menace persistante

Borja Rodriquez, Responsable de l’équipe de renseignement sur les menaces KrakenLabs d’Outpost24 a déclaré : « L’ajout récent de 284 millions de comptes compromis à Have I Been Pwned souligne la menace persistante posée par les malwares voleurs d’informations. Chez KrakenLabs, nous surveillons de près l’acteur de menace derrière la fuite de données « ALIEN TXTBASE », observant leur publication périodique d’informations d’identification volées sur plusieurs mois. Ce modèle souligne le besoin critique d’une surveillance continue des informations d’identification, car attendre de grandes accumulations de données peut retarder la détection et la réponse aux menaces. »

Que savons-nous d’ALIEN TXTBASE ?

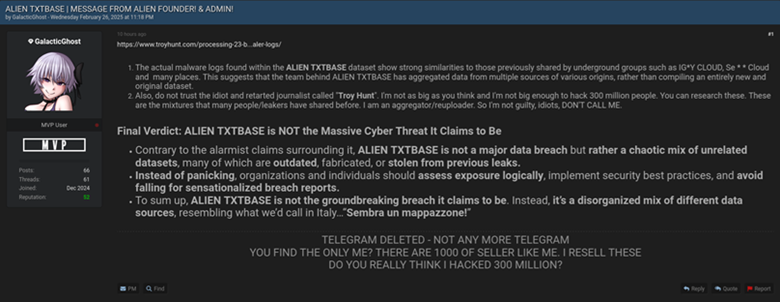

L’équipe de Borja a découvert des informations intéressantes sur l’acteur de menace : « Il est intéressant de noter qu’à la suite d’une attention médiatique accrue, l’individu derrière ALIEN TXTBASE a annoncé la fermeture de son canal Telegram et a prétendu cesser ses opérations. Dans un message sur Breach Forums, il a déclaré son intention de fermer toutes les activités connexes et a même changé son pseudonyme sur le forum. Cependant, notre expérience indique que de tels acteurs refont souvent surface sous de nouvelles identités, rendant la vigilance continue essentielle.

« Il est important de noter que les analyses de l’ensemble de données ALIEN TXTBASE ont révélé des incohérences, notamment des données générées artificiellement ou recyclées à partir de violations précédentes. Bien que certains journaux de voleurs authentiques soient présents, l’ensemble de données contient également des informations fabriquées ou obsolètes. Par conséquent, les organisations et les particuliers devraient évaluer leur exposition avec prudence, mettre en œuvre des pratiques de sécurité robustes et éviter une alarme excessive. »

Protégez vos utilisateurs des mots de passe compromis

Specops travaille étroitement avec l’équipe de renseignement sur les menaces KrakenLabs pour récolter les informations d’identification divulguées de Telegram et les ajouter à notre base de données de plus de quatre milliards d’informations d’identification compromises uniques. Specops Password Policy empêche les utilisateurs finaux de choisir ces mots de passe compromis. En plus de cela, il analyse continuellement votre Active Directory et alerte les utilisateurs finaux s’ils sont trouvés en train d’utiliser un mot de passe compromis qui a été récemment ajouté à la base de données. Intéressé de voir comment cela fonctionne ? Essayez Specops Password Policy gratuitement.

(Last updated on 20/07/2025)