Comptes pièges Active Directory : comment tenir les attaquants en haleine

Table of Contents

La surveillance et la détection de la compromission de comptes constituent l’une des tâches les plus difficiles pour les administrateurs informatiques et les professionnels SecOps. Une fois qu’un compte légitime a été compromis, il peut être difficile de détecter les activités d’un attaquant jusqu’à ce qu’il soit trop tard et que les dégâts soient déjà causés. Et si un compte privilégié est compromis, une organisation peut se retrouver en sérieuse difficulté.

Nous allons examiner comment les comptes pièges Active Directory peuvent vous permettre de repérer les activités de comptes inhabituelles une fois qu’elles sont déjà en cours dans votre environnement, et comment collecter des renseignements précieux sur les menaces pour façonner vos futures défenses de sécurité.

Comment les pièges fonctionnent pour attirer les attaquants

Un piège (honeypot) est un système informatique ou réseau qui semble réel mais qui est un leurre pour attirer les attaquants et obtenir des informations sur leur mode de fonctionnement. Les pièges peuvent également servir de distraction pour détourner les attaquants des systèmes de production réels.

Contrairement à d’autres mécanismes défensifs, le seul but d’un piège est de rassembler des informations. Les organisations peuvent utiliser les informations collectées par un piège pour alimenter leurs défenses de cybersécurité et bloquer les adresses IP d’attaque connues, le trafic réseau spécifique, les géolocalisations, et même les mots de passe vulnérables.

Comptes pièges Active Directory

Un compte piège Active Directory peut être conçu pour ressembler à un compte très désirable pour les attaquants, tel qu’un compte administrateur de haut niveau avec un accès étendu à divers systèmes et applications. Imiter un vrai compte privilégié, tout en limitant ce que le compte peut réellement faire, constitue le défi technique avec les comptes pièges. Mais avec une préparation soignée, c’est possible.

Lorsqu’un attaquant effectue une reconnaissance de l’Active Directory d’une organisation, il recherchera quelques éléments clés. Il surveillera les comptes privilégiés avec des mots de passe anciens, une utilisation régulière, et des noms principaux de service Kerberos (SPN) associés.

Alors, considérons quelques signaux d’alarme qui pourraient alerter un attaquant que le compte pourrait être un compte piège, et non un compte réel qu’il tente de compromettre. Cela peut aider les équipes de sécurité informatique à comprendre comment les comptes pièges doivent être configurés et placés dans l’environnement pour avoir l’apparence de la légitimité.

Comment un attaquant pourrait détecter un compte piège

Les pièges ne sont pas un secret. Lors de la définition et de l’utilisation de comptes pièges Active Directory, il est important de se rappeler que les attaquants procèderont avec prudence et rechercheront les caractéristiques révélatrices qu’un compte puisse être délibérément là comme appât.

Si un attaquant a compromis l’environnement et commence la reconnaissance des comptes utilisateurs, il examinera les caractéristiques utilisateur suivantes :

- Quand le compte a-t-il été créé ? Si le compte avait été créé récemment ou dans les derniers mois, les attaquants peuvent supposer que ce compte pourrait potentiellement être un compte piège et l’éviter, surtout si la date de connexion est à peu près la même que la date de création.

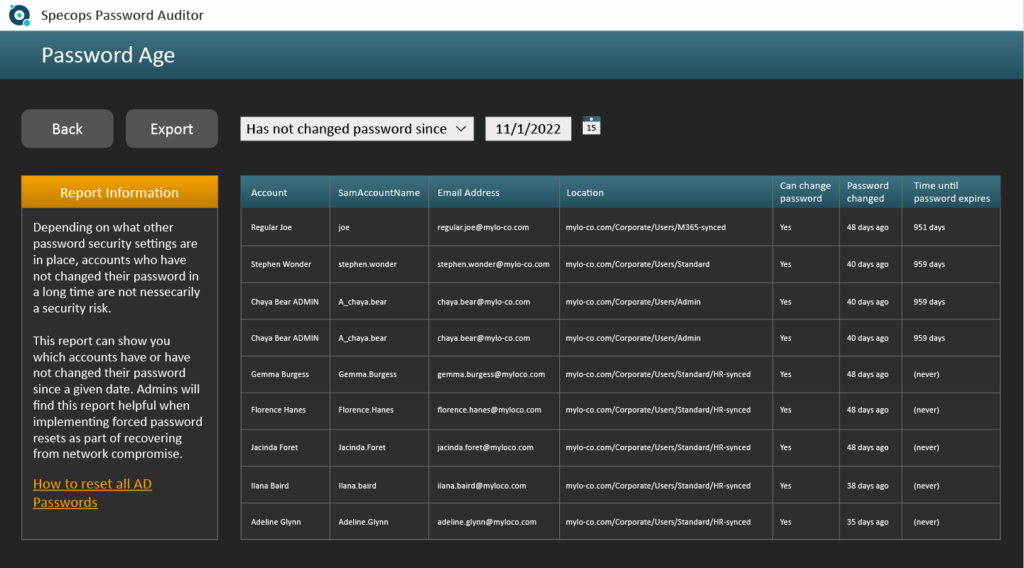

- Quand le mot de passe a-t-il été défini pour la dernière fois ? Si le mot de passe n’a pas été défini depuis la création du compte, les attaquants peuvent considérer ceci comme un compte piège.

- Y a-t-il eu des tentatives de mot de passe incorrect récemment ? Si le compte n’a aucune tentative de mot de passe incorrect, cela peut paraître suspect puisqu’un compte réel et actif aura très probablement une tentative de mot de passe incorrect à un moment donné.

- Y a-t-il un SPN Kerberos associé ? Si oui, les attaquants peuvent examiner diverses caractéristiques du SPN pour déterminer s’il s’agit d’un vrai SPN utilisé dans l’environnement. Sinon, ils pourraient soupçonner qu’il ne s’agit pas d’un compte légitime.

Cinq conseils pour créer un compte piège Active Directory

Avec les facteurs ci-dessus à l’esprit, voici quelques conseils pour créer des comptes qui devraient paraître légitimes aux yeux d’un attaquant :

- Utilisez un ancien compte que vous pouvez recycler pour le compte piège. Cependant, assurez-vous qu’il soit associé à un utilisateur et qu’il ait eu une certaine utilisation au fil des années, car un compte totalement inactif non lié à un utilisateur paraîtra suspect à un attaquant.

- Automatisez un moyen de vous connecter en tant qu’utilisateur avec un script ou un autre moyen pour lui donner l’apparence d’un compte utilisé dans l’environnement. Cela devrait aider à tromper l’attaquant en lui faisant croire qu’il s’agit d’un compte régulièrement utilisé, même s’il y avait des périodes d’inactivité dans son historique.

- Utilisez un ancien mot de passe, mais un qui a été réinitialisé quelques fois. Il paraîtra suspect si ce compte a eu le même mot de passe pendant plus de 10 ans alors que d’autres comptes privilégiés ont été forcés de réinitialiser les leurs. Vous devriez également vous assurer qu’il y ait quelques tentatives de mot de passe incorrect pour plus de réalisme.

- Si vous décidez d’ajouter le compte piège à un groupe privilégié, assurez-vous qu’il ressemble aux autres comptes privilégiés et ne se démarque d’aucune façon évidente. Procédez également avec prudence. S’il est ajouté à un groupe privilégié, placez des limitations sur le compte – telles que les appareils et applications auxquels il peut se connecter, ou des restrictions d’heure de la journée pour aider à contrôler la portée de ce que l’utilisateur peut faire.

- Surveillez étroitement le compte. Tout l’intérêt est de suivre ce que font les attaquants et d’obtenir des renseignements précieux sur les menaces. Sans surveillance étroite, un compte piège est inutile.

Collecte de données à partir des comptes pièges Active Directory

Les pièges fournissent des données précieuses que les équipes de sécurité informatique peuvent utiliser pour concevoir des mesures de sécurité appropriées contre les vraies menaces. Par exemple, connaître le mot de passe utilisé contre un compte piège peut être extrêmement utile pour configurer la politique de mots de passe Active Directory, ou bloquer complètement les mots de passe vulnérables.

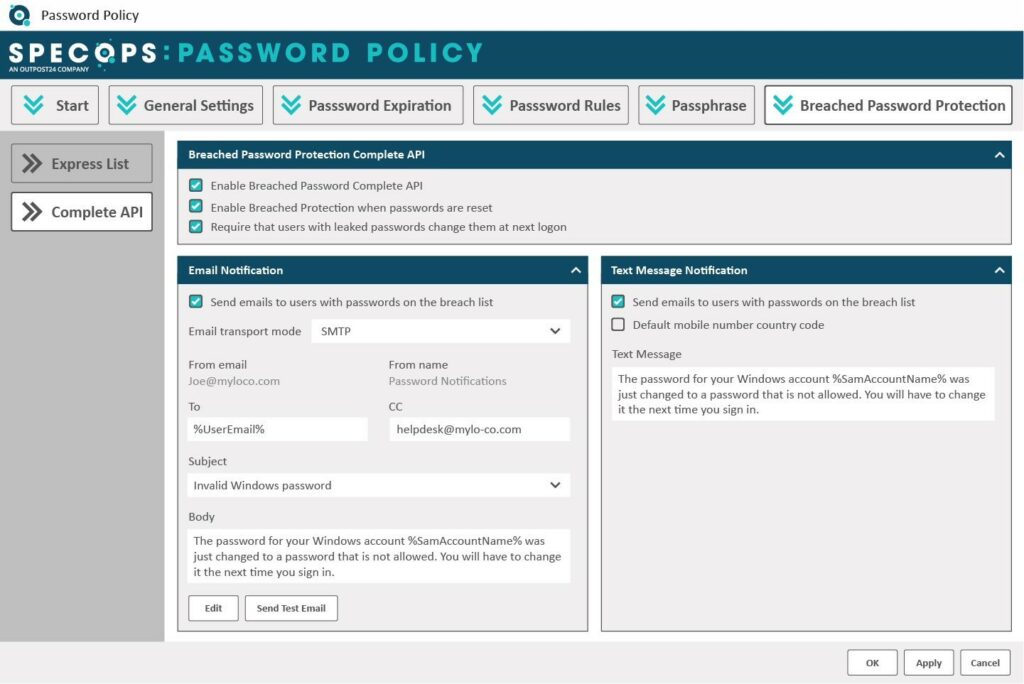

Specops Software maintient un système de pièges global (l’une de nos sources pour les mots de passe compromis bloqués par Specops Password Policy et Breached Password Protection) qui collecte les mots de passe utilisés dans de vraies attaques sur les points de terminaison du système. Ces données peuvent être extrêmement précieuses pour les administrateurs informatiques qui souhaitent bloquer ces mots de passe vulnérables d’être utilisés dans leur Active Directory.

L’accès à toutes les données de notre système de comptes pièges globaux peut être vôtre. Pour diminuer les chances d’une tentative de connexion malveillante sur les comptes Active Directory de votre organisation, réservez un essai gratuit de Specops Password Policy.