Comment nous utilisons le renseignement sur les menaces pour trouver de nouveaux mots de passe compromis

Table of Contents

Qu’est-ce qui fait une bonne liste de mots de passe compromis ? Les chiffres sont un bon début – plus vous pouvez croiser de mots de passe compromis avec votre Active Directory, mieux c’est. Vous voulez maximiser vos chances de détecter les utilisateurs finaux qui utilisent des mots de passe compromis.

Cependant, la qualité compte aussi. Prenez Rockyou2024, une liste de mots de passe prétendue par un utilisateur sur un forum clandestin être la plus grande liste de mots de passe compromis jamais constituée. Mais quand elle a été analysée par l’un de nos techniciens, le dump de base de données Rockyou2024 s’est révélé être principalement des données inutiles.

En revanche, la base de données de mots de passe compromis Specops contient plus de 4 milliards de mots de passe uniques dont on sait qu’ils ont été compromis. Notre base de données est constituée de trois sources clés :

- Listes de mots de passe compromis disponibles publiquement provenant de sources réputées telles que Haveibeenpwned

- Mots de passe provenant de notre système de surveillance d’attaques en temps réel qui surveille les attaques par force brute en direct. Specops maintient un système global de pots de miel qui collecte les mots de passe utilisés dans de vraies attaques sur les points d’accès du système

- Données volées par des malwares provenant de notre équipe de renseignement sur les menaces dirigée par des humains

Cette troisième source de données (renseignement sur les menaces) est particulièrement intéressante, car elle contient des mots de passe volés à de vraies personnes que vous ne trouverez probablement pas dans les listes disponibles publiquement. Nous expliquerons comment notre équipe utilise le renseignement sur les menaces pour trouver des identifiants compromis et comment cela aide à sécuriser les Active Directory de nos clients contre les violations liées aux mots de passe.

Comment utilisons-nous le renseignement sur les menaces pour trouver les mots de passe compromis ?

Outpost24 (la société mère de Specops) dispose d’une équipe dédiée d’analystes de renseignement sur les menaces appelée KrakenLabs. Ils recherchent continuellement sur le web ouvert, profond et sombre pour découvrir des informations de menaces spécifiques aux clients, utilisant une technologie automatisée pour aider en termes de vitesse et d’échelle. L’équipe récupère et livre ce renseignement dans un format modulaire, donnant aux clients un moyen simple de confronter les cybermenaces externes et de gérer leur risque numérique. En plus de cela, ils contribuent avec des informations précieuses à l’équipe Specops sous forme d’identifiants volés par des malwares.

KrakenLabs a infiltré plusieurs botnets (groupes d’appareils connectés à internet infectés par des malwares et sous le contrôle d’un acteur malveillant) où ils sont capables d’intercepter les communications. Parmi d’autres informations, les mots de passe récoltés par les malwares sont collectés. Ils ont aussi établi une communication avec des initiés qui fournissent beaucoup d’informations précieuses, y compris des listes d’identifiants compromis. En plus de cela, ils ont plusieurs agents infiltrés dans des forums clandestins et des organisations du dark net. Par exemple, des groupes de trafiquants qui utilisent l’infection par malware pour récolter des identifiants et en tirer profit.

L’équipe de renseignement sur les menaces surveille constamment les espaces publics où ce type d’informations pourrait être partagé, tels que les forums clandestins et les marchés du dark web. Il y a aussi certaines méthodes que nous ne pouvons pas partager dans cet article – les connaissances de l’équipe sur le fonctionnement interne des malwares, des entreprises cybercriminelles et des infrastructures qu’elles utilisent leur ont aussi permis de créer des méthodes secrètes et brevetées de collecte d’identifiants et de curation d’informations.

Comment l’accès aux identifiants volés par malware aide-t-il les clients Specops ?

Les mots de passe compromis découverts par notre équipe de renseignement sur les menaces sont de vrais identifiants, activement utilisés par de vraies personnes au moment où nous les obtenons. Cela les différencie des mots de passe trouvés dans des listes de mots ou un dictionnaire, qui pourraient avoir été générés en appliquant des algorithmes ou basés sur des données précédentes et manifestement obsolètes. Ce sont de vrais mots de passe en usage actif. La fraîcheur et l’authenticité de ces identifiants légitimes aident à constituer une base de données plus complète, fournissant plus de valeur à nos clients Specops Password Policy.

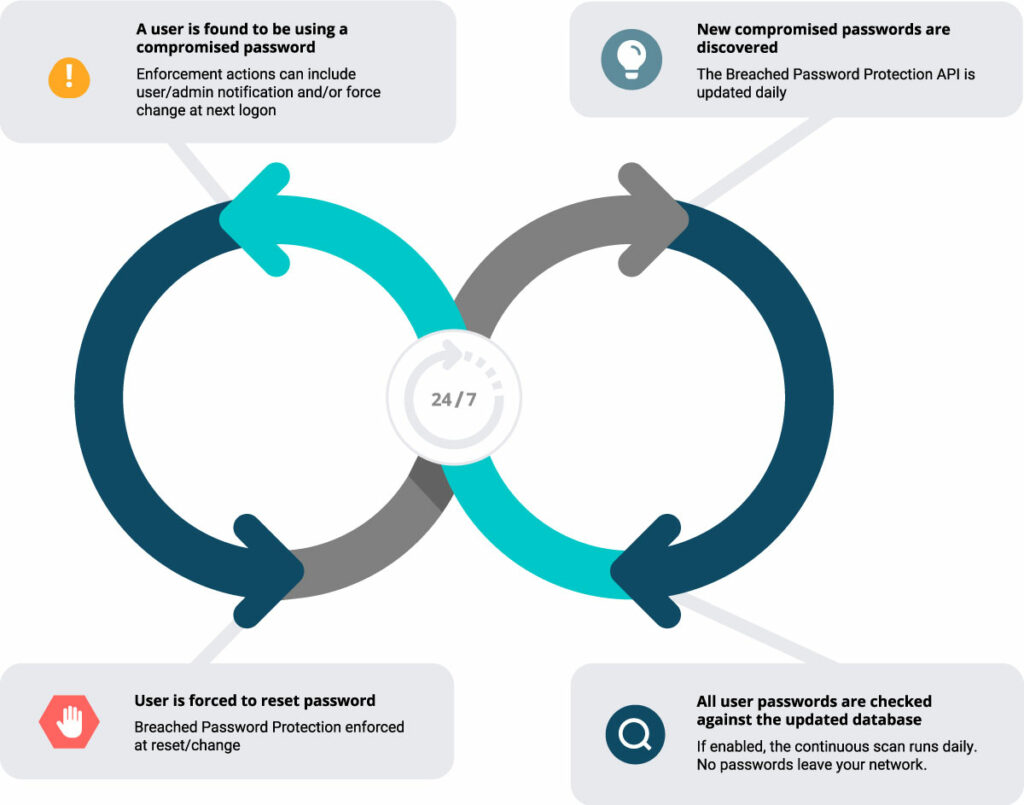

Specops Password Policy avec protection contre les mots de passe compromis permet aux organisations de scanner continuellement leur Active Directory contre notre base de données de 4 milliards de mots de passe compromis. La fonctionnalité de scan continu vérifie tous les mots de passe Active Directory contre l’API de protection contre les mots de passe compromis une fois par jour. L’API est mise à jour quotidiennement avec les mots de passe compromis nouvellement découverts provenant de notre système de pot de miel de mots de passe, les fuites de mots de passe nouvellement découvertes quand elles se produisent, et les identifiants volés par malware de l’équipe KrakenLabs.

Si un utilisateur final s’avère utiliser un mot de passe compromis, il est notifié et forcé de le changer. Cela ferme les mots de passe compromis comme routes d’attaque simples dans votre organisation pour les pirates.

Intéressé de voir comment Specops Password Policy pourrait s’intégrer dans votre organisation ? Essayez-le gratuitement dès aujourd’hui.

(Dernière mise à jour le 22/07/2025)