Attaques par force brute : comment elles fonctionnent et comment les prévenir

Table of Contents

Compromettre les identifiants de connexion est l’objectif de nombreuses cyberattaques modernes. Selon le rapport d’investigation sur les violations de données 2025 de Verizon, 88 % des attaques d’applications web de l’année passée ont impliqué l’utilisation d’identifiants volés, démontrant à quel point les systèmes basés sur des mots de passe restent vulnérables sans contrôles de sécurité appropriés.

Parmi les nombreuses techniques utilisées par les pirates pour les attaques basées sur les identifiants, l’une des méthodes les plus anciennes et les plus courantes pour deviner le mot de passe d’un utilisateur est l’attaque par force brute. Malgré leur simplicité, ces attaques peuvent être très efficaces, surtout lorsque les utilisateurs s’appuient sur des mots de passe faibles ou couramment utilisés.

Dans cet article, nous couvrirons ce que sont les attaques par force brute, comment elles fonctionnent, et comment les organisations peuvent s’en défendre.

Que sont les attaques par force brute ?

Les attaques par force brute sont relativement simples à comprendre. Il s’agit essentiellement d’une méthode peu sophistiquée mais très efficace de décodage de données cryptées telles que les mots de passe. Les cybercriminels utilisent des outils pour tester toutes les combinaisons possibles de mots de passe à travers d’innombrables tentatives de connexion jusqu’à ce que la bonne soit identifiée. Plus ils ont de puissance de calcul, plus ce processus devient rapide – surtout si des mots de passe faibles sont impliqués.

Cependant, toutes les attaques par force brute ne sont pas identiques. Les cybercriminels emploient une gamme de tactiques, des attaques simples qui testent toutes les combinaisons possibles de mots de passe, à des approches plus nuancées telles que l’attaque hybride et l’attaque inversée. Chaque méthode a une stratégie distincte derrière elle, mais les motivations derrière les attaques par force brute sont les mêmes – craquer les mots de passe pour obtenir un accès non autorisé aux informations protégées.

Types d’attaques par force brute

Les nuances entre ces types d’attaques soulignent la sophistication évolutive des cybercriminels et renforcent la nécessité de rester à jour sur vos mesures défensives.

- Attaques par force brute simples : Les attaquants utilisent une méthode systématique d’essais et erreurs pour deviner les combinaisons de mots de passe. Ce type d’attaque est exhaustif et peut prendre du temps, mais il est efficace si la cible a des mesures de cybersécurité faibles en place.

- Attaques par dictionnaire : Implique de tenter tous les mots dans une liste prédéfinie ou un « dictionnaire » de mots de passe courants. Les attaques par dictionnaire exploitent la tendance des utilisateurs à utiliser des mots de passe simples, faciles à retenir (et faciles à deviner). Elles peuvent être très efficaces contre les organisations qui ont échoué à implémenter des politiques de mots de passe solides.

- Attaques inversées : Au lieu d’essayer plusieurs mots de passe pour un utilisateur, l’attaquant essaie un mot de passe courant avec de nombreux noms d’utilisateur différents au sein d’une organisation. Ce type d’attaque capitalise sur le fait que les utilisateurs optent souvent pour les mêmes mots de passe faibles, ce qui signifie qu’il a probablement été choisi par au moins une personne.

- Attaques hybrides : Combine des éléments des attaques par dictionnaire et par force brute simple, utilisant un dictionnaire de mots de passe mais avec des combinaisons numériques ou de caractères spéciaux ajoutées.

Exemple concret d’une attaque par force brute

- Date : Août 2021

- Cible : T-Mobile

- Méthode d’attaque : Attaque par force brute ayant mené à un accès non autorisé

- Impact : Données de plus de 37 millions d’utilisateurs exposées, incluant les numéros de sécurité sociale et informations d’identité

En août 2021, T-Mobile, l’un des plus grands opérateurs de réseau sans fil aux États-Unis, a été victime d’une violation de cybersécurité substantielle remontant à une attaque par force brute. L’incident a mené à l’exposition de données personnelles sensibles de plus de 37 millions de clients passés, présents et potentiels. Les données volées incluaient les numéros de sécurité sociale, les informations de permis de conduire et d’autres données personnellement identifiables.

Cet incident a mis en évidence la vulnérabilité même des grandes organisations aux attaques par force brute et a renforcé le besoin de mesures de cybersécurité robustes. Même si les mots de passe sont cryptés et stockés sous forme de hachages de mots de passe, les attaquants peuvent encore « deviner » les mots de passe jusqu’à ce qu’ils correspondent avec succès au mot de passe représenté par le hachage.

Comment détecter les attaques par force brute

Détecter une attaque tôt est critique pour prévenir l’accès non autorisé. Ces attaques suivent souvent des modèles identifiables que les équipes de sécurité peuvent surveiller en utilisant des outils d’alerte et de détection d’anomalies appropriés. Voici les indicateurs clés et techniques pour détecter les attaques par force brute :

1. Nombre inhabituel de tentatives de connexion échouées

Un pic soudain d’échecs de connexion — surtout depuis une seule adresse IP — est l’un des signes les plus courants d’une attaque par force brute en cours. Surveillez :

- Des dizaines ou centaines de tentatives échouées dans une courte période

- Des tentatives répétées sur le même compte

- Des tentatives séquentielles sur plusieurs comptes

2. Connexions depuis des lieux inhabituels

Les outils de force brute fonctionnent souvent sur des machines distantes ou des botnets dans des pays étrangers. Si vous remarquez des tentatives de connexion depuis des adresses IP ou des régions normalement non associées à votre organisation, cela pourrait être un signe d’activité malveillante.

3. Tentatives de connexion répétées avec des noms d’utilisateur courants

Les attaquants ciblent fréquemment les noms d’utilisateur par défaut ou courants (comme admin, test, ou user1). Voir des tentatives de connexion répétées pour ces comptes, surtout avec des mots de passe simples ou par défaut, peut signaler une attaque par force brute inversée.

4. Trafic d’authentification élevé en dehors des heures normales de bureau

La plupart des tentatives de force brute sont automatisées et fonctionnent en continu, même pendant les nuits et week-ends. Cela signifie que tout pic dans le trafic de connexion pendant les heures creuses devrait déclencher des alertes et justifier une investigation plus poussée.

5. Verrouillages de comptes répétés

Des verrouillages fréquents pour des utilisateurs spécifiques peuvent signaler un attaquant essayant de deviner les identifiants. Si plusieurs utilisateurs de différents départements sont verrouillés sans avoir tenté de se connecter, enquêtez immédiatement.

Comment prévenir les attaques par force brute

Il existe plusieurs mesures préventives de cybersécurité que les organisations devraient utiliser en collaboration pour réduire le risque d’être prises au dépourvu par une attaque par force brute.

Mots de passe plus longs et plus forts

En augmentant la longueur des mots de passe et en incorporant un mélange de lettres majuscules et minuscules, de chiffres et de caractères spéciaux, le nombre de mots de passe possibles monte en flèche, rendant les attaques par force brute exponentiellement plus difficiles – même avec de grandes quantités de puissance de calcul. La meilleure façon de créer un long mot de passe de plus de 20 caractères est à travers une phrase de passe où trois mots aléatoires mémorables sont enchaînés avec quelques caractères spéciaux peu utilisés incorporés.

Vous ne savez pas combien de personnes dans votre organisation utilisent des mots de passe faibles ou compromis ? Effectuez un audit gratuit aujourd’hui avec Specops Password Auditor pour avoir une vue complète de vos risques liés aux mots de passe.

Authentification multifacteur

Implémenter l’authentification multifacteur (MFA) est une autre stratégie efficace pour combattre les attaques par force brute. En exigeant des utilisateurs qu’ils vérifient leur identité par une méthode secondaire, comme une application mobile ou un code par SMS, la MFA réduit dramatiquement la probabilité d’accès non autorisé, même si un mot de passe est compromis.

Surveiller les tentatives de connexion infructueuses

Surveiller les multiples tentatives de connexion infructueuses peut également servir de signal d’alarme précoce d’une attaque en cours. Beaucoup de systèmes implémentent des politiques de verrouillage de compte ou de délai après un certain nombre de tentatives de connexion échouées, empêchant d’autres tentatives et contrecarrant efficacement les attaques simples.

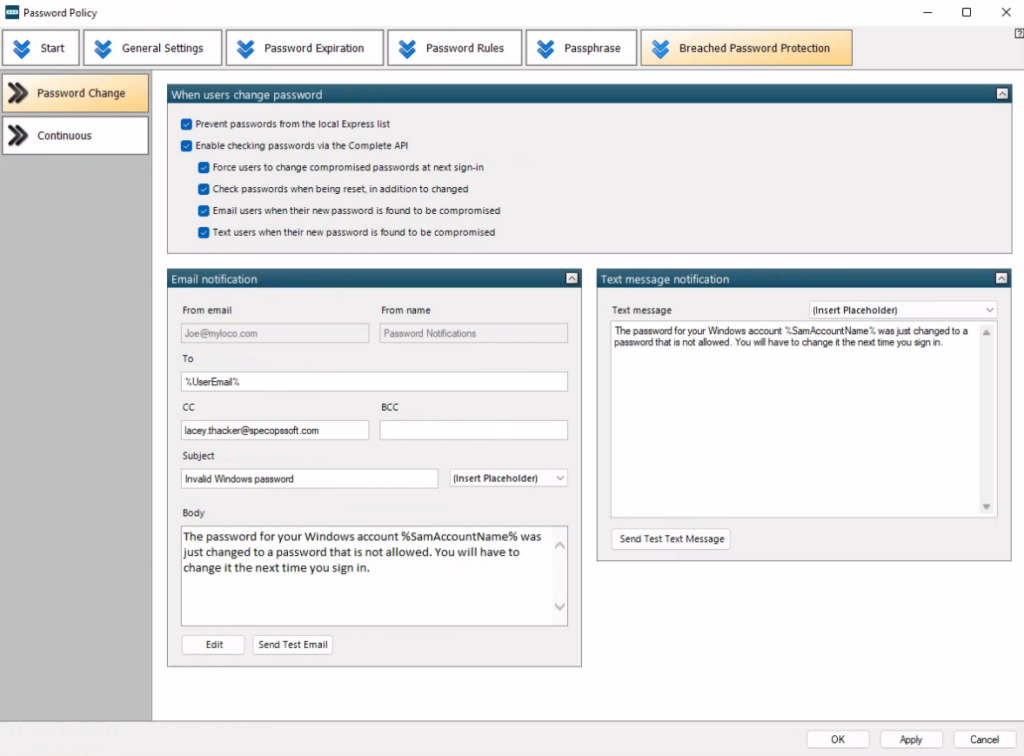

Sécurisez vos systèmes contre les attaques par force brute avec specops password policy

Bien que ces mesures puissent considérablement renforcer les défenses contre les attaques, les gérer peut être une tâche intimidante pour les équipes de sécurité IT. Specops Password Policy améliore la sécurité en empêchant les utilisateurs de choisir des modèles de mots de passe courants et en scannant continuellement les mots de passe compromis connus, rendant exponentiellement plus difficile le succès d’une attaque. La fonctionnalité de protection contre les mots de passe compromis fait référence à une liste de plus de 4 milliards de mots de passe compromis, même ceux utilisés dans les attaques en ce moment.

Specops Password Policy vient également avec une interface utilisateur final utile pour guider les employés dans la création de phrases de passe plus longues et plus fortes qui répondent aux exigences de politique de mots de passe de votre organisation. Essayez Specops Password Policy gratuitement aujourd’hui et sécurisez vos utilisateurs contre les attaques de mots de passe.

Questions fréquemment posées

Les attaques par force brute sont un type d’attaque utilisé par les cybercriminels pour craquer les mots de passe et obtenir un accès non autorisé aux systèmes. En devinant systématiquement chaque combinaison de mot de passe possible, les attaquants visent à s’introduire dans les comptes et accéder aux informations sensibles.

Cela dépend de la complexité du mot de passe. Les mots de passe simples de 6 caractères peuvent être craqués en secondes, tandis que les mots de passe forts de 16 caractères pourraient prendre des années sans ressources de calcul significatives.

Oui. Surveiller les tentatives de connexion échouées répétées et implémenter des limites de débit peut exposer les tentatives de force brute tôt.

(Dernière mise à jour le 22/07/2025)