Attaques Kerberoasting : comment protéger votre Active Directory

Table of Contents

Un compte administrateur de domaine est le Graal des comptes privilégiés dans un environnement Microsoft Active Directory. Si un attaquant peut mettre la main sur un compte Administrateur de domaine dans le domaine, il aura accès à pratiquement tout. Le Kerberoasting est une technique que les attaquants peuvent utiliser pour escalader les privilèges au sein d’Active Directory.

Nous allons examiner ce qu’est le kerberoasting, ce qui rend Active Directory vulnérable, et comment cela peut être prévenu.

Qu’est-ce que Kerberos ?

Pour comprendre le kerberoasting, nous devons d’abord comprendre Kerberos lui-même. Kerberos est le protocole d’authentification utilisé dans l’Active Directory de Microsoft. Il est utilisé pour vérifier l’identité d’un utilisateur ou d’un ordinateur demandant l’accès aux ressources. Les clients reçoivent un jeton spécial appelé ticket en utilisant le Centre de distribution de clés Kerberos (KDC) d’Active Directory.

Le Ticket Granting Ticket (TGT) d’Active Directory est le mécanisme qui accorde les permissions pour demander un ticket Ticket Granting Service (TGS). Le ticket TGS est ensuite utilisé pour accéder aux ressources du domaine, telles que les serveurs de fichiers.

Qu’est-ce que le kerberoasting ?

Le Kerberoasting est une attaque d’escalade de privilèges qui exploite le protocole d’authentification Kerberos dans Microsoft Active Directory et le mécanisme d’octroi de tickets décrit ci-dessus. Un attaquant peut utiliser un compte utilisateur Windows standard pour accéder au hachage de mot de passe d’un utilisateur privilégié.

Connue comme une technique d’attaque post-exploitation, l’objectif du kerberoasting est d’obtenir un hachage de mot de passe pour un compte Active Directory qui a un Service Principle Name (SPN). Un SPN lie un service Kerberos à un compte utilisateur au sein d’Active Directory. L’attaquant demande un ticket Kerberos pour un SPN, et le ticket récupéré est chiffré avec le hachage du mot de passe du compte cible associé au SPN. L’attaquant travaille ensuite hors ligne pour essayer de craquer le hachage du mot de passe et finalement prendre le contrôle du compte ainsi que de son accès associé.

Ces attaques peuvent être difficiles à détecter car elles ne reposent pas sur des logiciels malveillants, ce qui signifie qu’elles ne seront pas détectées par l’antivirus ou d’autres solutions traditionnelles. Le Kerberoasting est difficile à détecter pour toute solution de cybersécurité qui n’analyse pas le comportement des utilisateurs approuvés.

Qu’est-ce qu’un compte de service Active Directory ?

La plupart des organisations utilisent un compte de service pour exécuter les services Windows sur les serveurs dans un environnement de domaine Active Directory. Généralement, ces comptes ne sont pas utilisés par les utilisateurs réguliers. Au lieu de cela, les administrateurs créeront un compte utilisateur Active Directory, définiront le mot de passe pour qu’il n’expire pas, et définiront le mot de passe pour l’utilisateur.

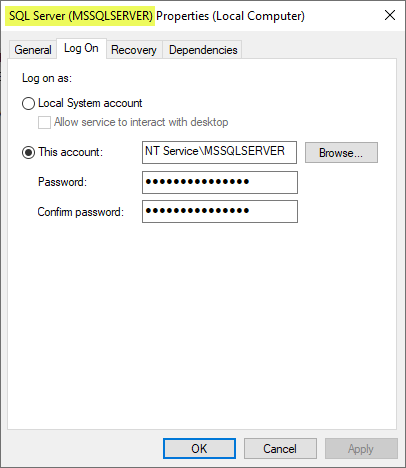

Comme vous pouvez le voir ci-dessous, vous verrez le compte de service assigné au service Windows dans la console Services.

Si vous double-cliquez sur un service, vous verrez les détails du compte de service associé.

Les comptes de service peuvent être dangereux car ils ont généralement des permissions de haut niveau sur un serveur ou même un accès administrateur de domaine. Ils sont souvent mal surveillés et peuvent être configurés avec des mots de passe faibles et facilement compromis qui peuvent rapidement être craqués en utilisant les outils mentionnés précédemment.

Comment fonctionne le kerberoasting ?

Pour mener une attaque kerberoasting, l’attaquant doit être sur le réseau d’entreprise où réside Active Directory pour avoir un accès « en ligne de mire » et une communication avec un contrôleur de domaine. D’abord, un attaquant peut exploiter des identifiants utilisateur faibles pour accéder à un compte utilisateur standard et ensuite utiliser la technique kerberoasting pour compromettre le ticket de service Kerberos légitime d’Active Directory.

Pour que cette attaque fonctionne, l’attaquant a déjà accès à un compte utilisateur Windows standard. Les attaquants peuvent utiliser n’importe quel compte de domaine pour une attaque kerberoasting, car n’importe quel compte peut demander des tickets au TGS.

Comment les attaquants accèdent-ils à un compte Windows standard valide dans l’environnement ? Ils peuvent utiliser plusieurs méthodes pour révéler un compte utilisateur valide. Celles-ci incluent :

- Attaques de phishing

- Logiciels malveillants

- Courtiers d’accès initial

- Ingénierie sociale

Une fois qu’un attaquant est à l’intérieur du réseau, il peut demander un ticket de service Kerberos au service d’octroi de tickets (TGS) dans Active Directory. Il existe de nombreux outils gratuits et open source disponibles qui facilitent ce processus. Les exemples incluent Rubeus de GhostPack ou GetUserSPNs.py de SecureAuth Corporation. Beaucoup de ces outils sont disponibles dans le cadre de Kali Linux, une distribution Debian spécialisée destinée aux tests de pénétration en cybersécurité.

L’exécution de ces scripts contre Active Directory recherchera tous les comptes utilisateur associés aux SPN sur le domaine ET demandera leur ticket valide au contrôleur de domaine. Le ticket retourné par le contrôleur de domaine est chiffré avec un hachage NTLM.

L’attaquant capturera ensuite la valeur retournée du ticket Kerberos et la prendra hors ligne pour utiliser un outil de mot de passe comme Hashcat ou John the Ripper, en utilisant une table arc-en-ciel ou une force brute pour craquer le mot de passe du compte utilisateur associé au ticket Kerberos.

(Last updated on 22/07/2025)