Activer la protection par mot de passe Microsoft Entra (anciennement protection par mot de passe Azure AD) dans un environnement hybride

Table of Contents

Avec les stratégies de mot de passe Active Directory par défaut, de nombreuses organisations constatent que les utilisateurs créent des mots de passe faibles, facilement devinables ou incrémentaux que les attaquants peuvent facilement compromettre. En utilisant la protection par mot de passe Microsoft Entra (anciennement protection par mot de passe Azure AD), les organisations peuvent avoir une couche de sécurité supplémentaire pour les mots de passe des utilisateurs.

La bonne nouvelle est que vous n’avez pas besoin d’abandonner Active Directory sur site pour implémenter des stratégies de mot de passe plus strictes ou pour empêcher les utilisateurs d’utiliser des mots de passe compromis. Nous allons voir comment activer la protection par mot de passe Microsoft Entra pour votre environnement sur site et où vous pouvez choisir d’augmenter ses capacités.

Qu’est-ce que la protection par mot de passe Microsoft Entra (anciennement protection par mot de passe Azure AD) ?

La solution de protection par mot de passe Microsoft Entra de Microsoft vous permet d’appliquer les listes globales de mots de passe interdits par défaut définies dans Entra ID (anciennement Azure AD) dans les environnements Active Directory Domain Services (AD DS) sur site. Vous pouvez également choisir de créer une liste d’interdiction personnalisée. L’équipe de sécurité Microsoft analyse les données de sécurité Entra ID pour ajouter de nouveaux mots de passe faibles ou compromis à la liste d’interdiction globale et l’appliquer à toutes les opérations de changement ou de réinitialisation de mot de passe.

Lorsque les utilisateurs changent ou réinitialisent leurs mots de passe, le mot de passe est vérifié à l’aide de la solution de protection par mot de passe Microsoft Entra pour s’assurer qu’ils ne se trouvent pas sur la liste globale de mots de passe interdits définie dans Entra ID. Elle permet aux organisations de définir des listes de filtres de mots de passe dans Entra ID et de les appliquer aux environnements AD DS sur site en plus de leur locataire Entra ID.

Quel est l’avantage de faire cela ? C’est une tentative de résoudre le problème séculaire des utilisateurs finaux utilisant les mêmes mots de passe pour plusieurs comptes, y compris les comptes personnels. Les utilisateurs ont tendance à créer des mots de passe faibles et aggravent ensuite le risque de compromission de leurs identifiants en réutilisant ces mots de passe pour des appareils et applications personnels. Même les mots de passe qui peuvent répondre aux exigences de complexité traditionnelles des stratégies de mot de passe Active Directory Domain Services (AD DS) peuvent encore être faibles et facilement devinables avec des transformations « leetspeak » courantes. Multiplié sur de nombreux utilisateurs finaux, cela crée un risque organisationnel significatif.

Activation de la protection par mot de passe Microsoft Entra sur site

Si leurs environnements sont hybrides avant d’implémenter la protection par mot de passe Microsoft Entra, les organisations peuvent étendre la protection par mot de passe à leurs environnements AD DS sur site avec les étapes suivantes :

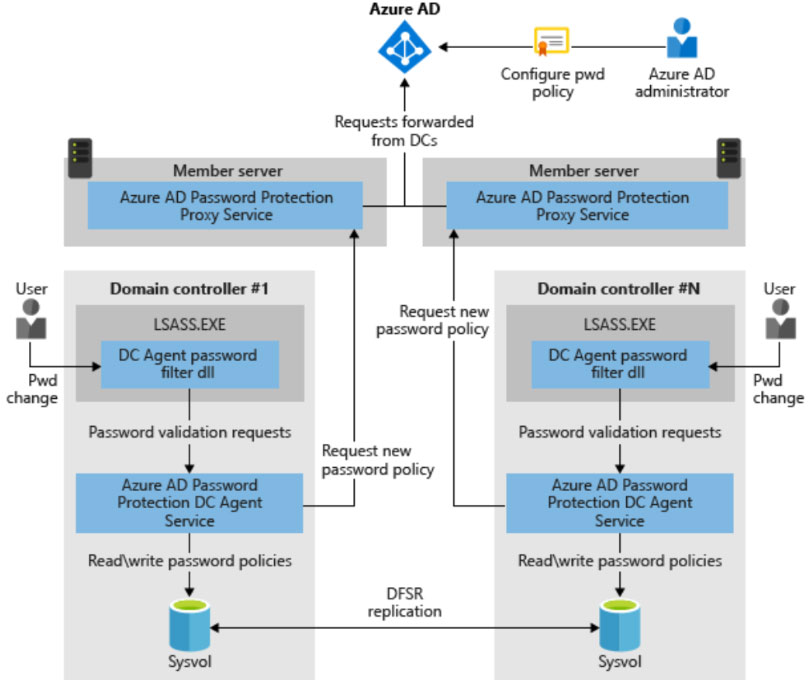

- L’instance du service proxy de protection par mot de passe Microsoft Entra est annoncée aux contrôleurs de domaine sur site dans la forêt en créant un objet serviceConnectionPoint. Cet objet est créé dans l’environnement AD DS.

- Le service agent de contrôleur de domaine pour la protection par mot de passe Microsoft Entra crée également un objet serviceConnectionPoint dans Active Directory. Il utilise cet objet pour les opérations de rapport et de diagnostic.

- L’agent installé sur chaque contrôleur de domaine initie le téléchargement de nouvelles stratégies de mot de passe depuis Entra ID. La forêt est interrogée pour trouver le service proxy de protection par mot de passe Microsoft Entra en utilisant les objets serviceConnectionPoint.

- Une fois trouvé, l’agent de contrôleur de domaine envoie une demande de téléchargement de stratégie de mot de passe au service proxy. Le proxy envoie la demande à Entra ID. Puis il retourne la réponse au service agent de contrôleur de domaine.

- Une fois que le service agent de contrôleur de domaine reçoit une nouvelle stratégie de mot de passe d’Entra ID, la stratégie est stockée dans un dossier dédié à la racine de son dossier SYSVOL de domaine. Le service agent de contrôleur de domaine surveille également ce dossier au cas où des stratégies plus récentes se répliqueraient depuis d’autres agents de contrôleur de domaine dans le domaine.

- Le service agent de contrôleur de domaine demande une nouvelle stratégie au démarrage du service. Après le démarrage du service agent DC, il vérifie toutes les heures l’âge de la stratégie actuelle qu’il a disponible. Si la stratégie est plus ancienne qu’une heure, l’agent de contrôleur de domaine demande une nouvelle stratégie à Entra ID via le service proxy, comme décrit précédemment. Si la stratégie est dans le seuil d’une heure, il continue d’utiliser la stratégie existante.

- Lorsqu’un contrôleur de domaine reçoit des événements de changement de mot de passe, la stratégie mise en cache détermine si le nouveau mot de passe est accepté ou rejeté.

Limitations de la protection par mot de passe Microsoft Entra sur site

Il y a quelques limitations à noter avec la solution de protection par mot de passe Microsoft Entra sur site. Notez les considérations suivantes que vous devez prendre :

- La protection par mot de passe Microsoft Entra sur site ne peut pas être appliquée à un sous-ensemble d’utilisateurs. C’est une solution globale, et tous les utilisateurs reçoivent des avantages de sécurité égaux.

- Elle ne valide pas les mots de passe existants après son installation. Elle ne peut appliquer la stratégie de mot de passe que sur les mots de passe en texte clair pendant l’opération de changement ou de définition de mot de passe.

- Licence – vous devez avoir un abonnement Entra ID valide pour utiliser la protection par mot de passe Microsoft Entra et un abonnement Entra ID Premium P1 ou P2.

- L’expérience utilisateur final pour la protection par mot de passe Microsoft Entra peut laisser beaucoup à désirer, surtout comparée à une solution tierce comme Specops Password Policy.

Deux sources d’identité peuvent créer des maux de tête de conformité des mots de passe

De nombreuses organisations utilisent aujourd’hui Microsoft 365 avec Active Directory Domain Services, ce qui signifie qu’il y a le potentiel d’avoir plusieurs sources d’identité et stratégies de mot de passe. Les entreprises peuvent choisir de synchroniser les mots de passe entre leurs Active Directory Domain Services et Entra ID. Cependant, elles doivent réfléchir à leur architecture d’identité, comment elles centraliseront la conformité des mots de passe, et si elles utiliseront des services comme la protection par mot de passe Microsoft Entra.

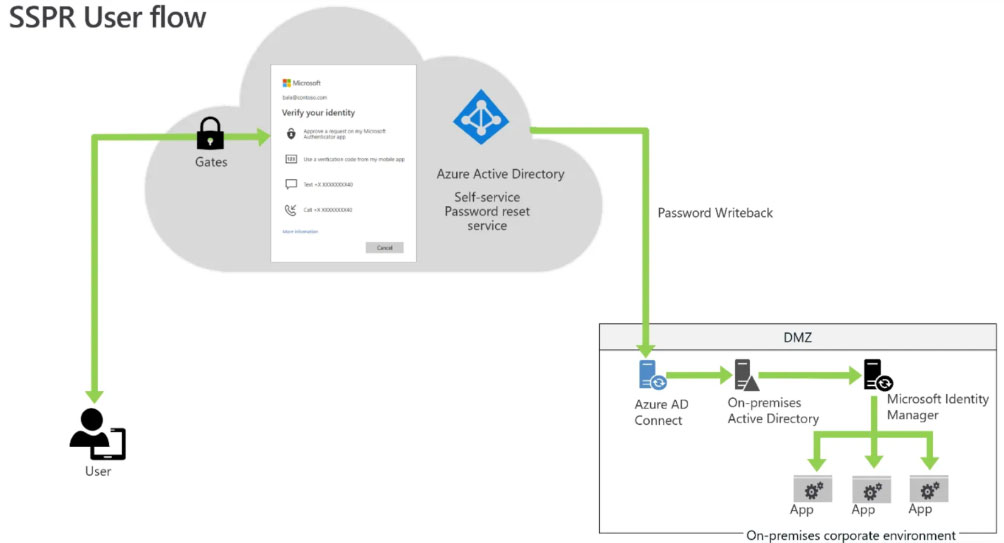

Ceux qui ont un abonnement Entra ID peuvent utiliser quelque chose appelé Password Writeback. Password Writeback est utilisé lorsque Entra ID doit vérifier avec les stratégies sur site via Entra ID. Notez ce qui suit :

- C’est inclus avec votre abonnement Azure

- Il peut synchroniser les changements de vos identités Active Directory vers Entra ID à un intervalle spécifié. Il y a un délai avec ce processus

- Vous pouvez synchroniser des attributs personnalisés vers des solutions tierces

Stratégie de mot de passe Specops avec synchronisation de mot de passe Microsoft Entra Connect (anciennement Azure AD Connect)

En plus de la protection par mot de passe Microsoft Entra pour sur site, de nombreuses organisations choisissent Specops Password Policy pour fournir des stratégies de mot de passe modernes robustes et une protection contre les mots de passe compromis. Avec Password Writeback activé, Microsoft Entra SSPR (anciennement Azure AD SSPR) vérifiera les stratégies de mot de passe sur site avant de confirmer la réinitialisation ou le changement de mot de passe depuis Entra ID.

Si contrôlé par Specops Password Policy, le mot de passe doit répondre aux exigences spécifiées de Specops Password Policy. Si le mot de passe changé répond aux exigences, le mot de passe sera changé dans Entra ID et sera synchronisé avec votre environnement Active Directory Domain Services (AD DS) sur site.

Notez le flux de synchronisation de mot de passe utilisateur SSPR suivant avec Password Writeback :

Comme noté par Microsoft, vous pouvez utiliser plusieurs solutions de protection par mot de passe avec des DLL de filtre de mot de passe. Ainsi, Specops Password Policy fonctionnera de manière transparente avec la protection par mot de passe Microsoft Entra pour ajouter une autre couche de protection par mot de passe dans votre environnement, y compris une fonctionnalité de protection contre les mots de passe compromis. De plus, avec la fonctionnalité Password Writeback activée, les stratégies de mot de passe sur site peuvent être le point centralisé de conformité, aidant à éliminer les maux de tête de conformité des mots de passe lors de la gestion de plusieurs sources d’identité. En savoir plus sur Specops Password Policy et l’essayer gratuitement.

(Dernière mise à jour le 22/07/2025)