NIST-Passwortrichtlinien: Vollständiger Leitfaden zur NIST-Passwortkonformität

Table of Contents

Viele betrachten die Richtlinien des National Institute of Standards and Technology (NIST) als Goldstandard, wenn es um Best Practices für die Cybersicherheit geht. Aber wie Sie wahrscheinlich gehört haben, hat NIST seine Passwortrichtlinien im neuesten Entwurf seines bekannten SP 800-63B-Richtliniendokuments aktualisiert. Dies geschieht in dem Versuch, mehr Schutz vor Cyberangriffen zu bieten, die sich auf Passwörter konzentrieren – denn da Hacker ihr Spiel verbessern, müssen wir anderen das auch tun. Wir werden uns die neuen Empfehlungen ansehen und was diese für Organisationen bedeuten, die versuchen, ihre Cybersicherheitspraktiken anzupassen.

Darren James, Senior Product Manager bei Specops Software, hatte Folgendes zu den neuen Richtlinien zu sagen: „Der kürzlich veröffentlichte Entwurf von Aktualisierungen des National Institute of Standards and Technology (NIST) stellt einen bedeutenden Fortschritt bei der Modernisierung der Empfehlungen für die Passwortverwaltung für Organisationen und Einzelpersonen dar. Wir loben NIST für diese fortschrittlichen Aktualisierungen und ermutigen Organisationen, diese neuen Richtlinien zu übernehmen, um ihre Cybersicherheitsposition zu verbessern.“

Was sind die neuen NIST-Empfehlungen?

Vielleicht sind Sie ganz neu bei NIST, oder Sie haben ihre bisherigen Empfehlungen schon seit einigen Jahren befolgt. Es gibt immer noch viele sinnvolle Ratschläge in den älteren Richtlinien (2022-2023 NIST 800-63b Passwortrichtlinien und Best Practices, NIST 800-53 Richtlinien und Anforderungen), aber dieser Blog konzentriert sich auf die neuesten Ratschläge von NIST. Denn wie Sie sehen werden, gibt es einige wesentliche Änderungen.

Wenn Sie die Best Practices für Passwortrichtlinien in den letzten Jahrzehnten verfolgt haben, waren die älteren Standards und Empfehlungen nicht immer die benutzerfreundlichsten. Die neuen Standards zielen darauf ab, dies mit neuen Richtlinien zu ändern, die einen benutzerzentrierteren und freundlicheren Ansatz für starke Sicherheit bieten. Sie geben auch einige Empfehlungen bezüglich alter Passwortrichtlinienkonfigurationen, die nicht mehr empfohlen werden. Wir haben die sechs wichtigsten Erkenntnisse aus den neuen NIST-Richtlinien zur Passwortverwaltung herausgegriffen, auf die Ihre Organisation achten sollte.

NIST-Cybersicherheitsrahmen: sechs wichtige Erkenntnisse zu Passwörtern

1. Länge vor Komplexität

Die meisten Organisationen haben seit Jahren die gleichen Passwortrichtlinien. Sie erfordern oft eine Kombination aus Großbuchstaben, Zahlen und Symbolen, um die Passwörter der Endbenutzer komplexer zu gestalten. NIST ermutigt Organisationen jedoch jetzt, sich auf die Länge anstatt auf die Komplexität zu konzentrieren. Warum? Es mag kontraintuitiv erscheinen, sich von der Komplexität abzuwenden, aber es liegt an der menschlichen Vorhersagbarkeit. Endbenutzer folgen oft dem gleichen Muster, beginnend mit einem Großbuchstaben und endend mit einer Zahl oder einem Sonderzeichen, oder verwenden gängige Zeichenaustausche wie ‚a‘ -> ‚@‘. Anstatt zufällige komplexe Passwörter zu erhalten, erhalten wir oft nur geringfügige Variationen schwacher Passwörter, die dazu bestimmt sind, Komplexitätsanforderungen zu umgehen:

- admin -> Admin123!

- Passwort -> P@ssword1

- Willkommen -> Willkommen2?

Hacker nutzen diese Vorhersagbarkeit mit hybriden Cracking-Tools aus, die diese gängigen Kombinationen zuerst ausprobieren, wodurch die Cracking-Zeit verkürzt wird. Anstatt also Komplexität zu fordern, empfiehlt NIST, dass Benutzer längere Passphrasen oder Passwörter erstellen können, die leichter zu merken, aber für Angreifer dennoch schwer zu erraten sind. Eine gute Passphrase kann so einfach sein wie eine Reihe von zusammenhanglosen Wörtern, wie z. B. „Sonnenuntergang“, „Stoppuhr“ und „Zaun“, um eine einzige lange Passphrase zu erstellen. Welches wäre für einen Endbenutzer leichter zu merken als das unten stehende? Die 25-Zeichen-Passphrase oder das 8-Zeichen-Komplexpasswort:

- Sonnenuntergang6-Stoppuhr-Zaun$

- P3*tnL@7

Weitere Hilfe zu Passphrasen finden Sie in unserem vollständigen Leitfaden zur Unterstützung von Endbenutzern bei der Einrichtung von Passphrasen hier.

2. Passwörter nicht zu häufig ablaufen lassen

Häufige Passwortänderungen galten einst als Eckpfeiler guter Sicherheit. NIST rät jedoch nun von einer obligatorischen Passwortablaufzeit ab, es sei denn, es gibt Beweise für eine Sicherheitsverletzung. Ein Grund dafür ist, dass das Erzwingen von Passwortänderungen zu oft zu schlechten Passwortpraktiken führen kann, bei denen Endbenutzer oft nur ein paar Zeichen ändern oder sich wiederholende Zeichenmuster verwenden. Bei Specops empfehlen wir nicht, Passwortabläufe vollständig zu entfernen, da das Risiko der Passwortwiederverwendung besteht. Es ist jedoch logisch, längere Ablaufzeiten festzulegen, wenn Endbenutzer starke Passwörter haben und Sie ein Tool zum Scannen nach kompromittierten Passwörtern haben.

3. Häufige und kompromittierte Passwörter filtern

Einer der neuen Vorschläge im NIST-Entwurf für ihre Passwort-Best Practices ist, dass Organisationen die Passwörter, die Benutzer festlegen möchten, mit einer Liste häufig kompromittierter Passwörter vergleichen. Diese Passwortlisten enthalten häufig kompromittierte Passwörter aus früheren Verstößen und andere unerwünschte Passwörter, die entweder schwach oder leicht zu erraten sind. Benutzer erkennen möglicherweise nicht, dass sie ein Passwort wiederverwenden, das bereits bei Verstößen offengelegt wurde, wodurch sie anfällig für Angriffe werden. Hacker verwenden diese Listen, um ihre Cracking-Versuche zu beschleunigen – daher ist es sinnvoll, dass Organisationen sie auch zur Verteidigung verwenden.

Möchten Sie erfahren, wie viele Ihrer aktuellen Endbenutzer derzeit ein kompromittiertes Passwort verwenden? Sie können dies mit einem schnellen Scan Ihres Active Directory mit unserem kostenlosen Auditing-Tool herausfinden: Specops Password Auditor. Specops Password Auditor ist schreibgeschützt und speichert keine Active Directory-Daten und nimmt auch keine Änderungen an Active Directory vor. Sie erhalten einen leicht verständlichen, exportierbaren Bericht, der detailliert aufzeigt, welche passwortbezogenen Schwachstellen als Einstiegspunkte für Angreifer genutzt werden könnten. Hier kostenlos herunterladen.

4. Benutzern das Festlegen langer Passwörter erlauben

Wie in der ersten Erkenntnis dargelegt, besagt diese neueste Überarbeitung von NIST, dass die Länge die wichtigste Passwortsicherheitsmaßnahme ist. Dies wird auch durch die Specops-Forschung zu Best Practices für die Passwortlänge untermauert. Dies funktioniert jedoch nur, wenn Sie Benutzern überhaupt das Erstellen langer Passphrasen erlauben. Die neuesten Richtlinien empfehlen, Benutzern das Erstellen von Passwörtern oder Passphrasen mit bis zu 64 Zeichen zu ermöglichen (auch wenn der durchschnittliche Benutzer diese Grenze wahrscheinlich nicht erreichen muss). Längere Passwörter sind viel schwerer zu knacken, aber denken Sie daran, dass selbst lange, eindeutige Passwörter nicht immun gegen Kompromittierung sind.

5. Multi-Faktor-Authentifizierung (MFA) verwenden

Dies mag inzwischen offensichtlich erscheinen, aber MFA ist noch lange nicht allgegenwärtig. NIST empfiehlt dringend MFA, um den Passwörtern eine zusätzliche Schutzebene hinzuzufügen, und ist der Ansicht, dass Organisationen MFA nicht mehr als optional betrachten sollten. Microsoft hat festgestellt, dass bei 99,9 % der kompromittierten Konten MFA nicht aktiviert war – daher sollte es wirklich ein erforderlicher Aspekt der gesamten Kontosicherheit sein. Die Implementierung von MFA ist einfach ein Muss für Organisationen, die ihre Sicherheitsposition im Einklang mit den neuesten Richtlinien des NIST stärken möchten. Dies gilt für alle Anwendungen, einschließlich der Active Directory-Umgebung selbst. Eine Option: Schützen Sie Ihre Windows-Anmeldung mit MFA mit Specops Secure Access, unserer Lösung zum Schutz Ihres AD-Zugriffs.

6. Passwort-Hinweise und wissensbasierte Wiederherstellung werden nicht mehr empfohlen

In den neuesten Richtlinien empfiehlt NIST, dass Organisationen sich von traditionellen Passwortwiederherstellungsmechanismen entfernen. Dazu gehören Mechanismen wie Passwort-Hinweise und wissensbasierte Sicherheitsfragen, die nicht als sicher gelten. Auch dies ist auf vorhersehbares menschliches Verhalten zurückzuführen. Endbenutzer wählen oft Antworten basierend auf Informationen, die leicht über soziale Medien und andere öffentlich zugängliche Quellen gefunden werden können.

Stattdessen empfiehlt NIST, sich von diesen Arten von Fragen zugunsten sichererer Wiederherstellungsoptionen zu entfernen. Dazu kann das Zurücksetzen eines Passworts mit einem per E-Mail gesendeten Link oder die Verwendung von MFA zur Überprüfung der Identität des Benutzers während der Passwortwiederherstellung gehören. Mit Self-Service-Passwortzurücksetzungslösungen wie Specops uReset können Endbenutzer dies sogar selbst durchführen.

Checkliste zur Anpassung an die neuen Passwortrichtlinien des NIST

Die Aktualisierung einer Passwortstrategie ist für die meisten Organisationen möglicherweise kein Prozess, der über Nacht erfolgt. Es gibt jedoch mehrere Schritte, die Sie im Auge behalten können, während Sie auf die Einhaltung der NIST-Richtlinien hinarbeiten:

- Interne Passwortrichtlinien aktualisieren: Organisationen sollten sicherstellen, dass ihre Passwortrichtlinien die neuesten Empfehlungen des NIST enthalten, z. B. die Priorisierung der Länge gegenüber den Komplexitätsanforderungen und die Anpassung der Passwortablaufzeiten.

- Passwortfilterlisten verwenden: Organisationen sollten sich nach Tools umsehen, die die Verwendung von Passwortfilterlisten ermöglichen, um die Verwendung bekannter kompromittierter Passwörter und häufig verwendeter Passwörter zu verhindern.

- Auf Passphrasen umsteigen: Endbenutzer müssen wahrscheinlich über die Verwendung von Passphrasen aufgeklärt und über die Vorteile längerer Passwörter informiert werden. Verwenden Sie gute Beispiele, um zu zeigen, wie längere Passphrasen einprägsamer sein können als kurze, komplexe Passwörter.

- Multi-Faktor-Authentifizierung: Machen Sie MFA für alle wichtigen Systeme und sensiblen Daten obligatorisch. MFA-Lösungen bieten eine zusätzliche Verteidigungsebene gegen Cyberangriffe.

- Von Passwort-Hinweisen und wissensbasierten Fragen abrücken: Verwenden Sie sichere Wiederherstellungsmethoden und beseitigen Sie schwache Passwortzurücksetzungsprozesse, die auf Informationen basieren, die von Hackern leicht erraten werden könnten.

- Mitarbeiterschulung zur Cybersicherheit: Informieren Sie Endbenutzer darüber, warum die NIST-Richtlinien es wert sind, befolgt zu werden, und wie sie dazu beitragen, alle vor Cyberangriffen zu schützen.

Wie Tools von Drittanbietern die neuen NIST-Empfehlungen unterstützen

Organisationen könnten es schwierig finden, die neuen NIST-Passwortsicherheitsempfehlungen zu implementieren, wenn sie nicht über die richtigen Tools verfügen. Die standardmäßigen Active Directory-Passwortrichtlinien, die verwendet werden, ermöglichen nur einige grundlegende Passwortrichtlinienoptionen und ermöglichen keine erweiterten Passwortrichtlinienfunktionen wie Passwortfilterlisten und Schutz vor inkrementellen Passwörtern.

Specops Password Policy hilft Organisationen mit den Tools, die zur Implementierung der neuesten Empfehlungen des NIST erforderlich sind, durch erweiterte Funktionen und flexible Richtlinienkontrollen. So kann Specops Password Policy Ihre Bemühungen zur Einhaltung der NIST-Richtlinien unterstützen:

1. Kontinuierlich nach kompromittierten Passwörtern suchen

Specops Password Policy lässt sich in die dynamische Passwortfilterung integrieren und blockiert automatisch Passwörter, die in bekannten Verstößen aufgetreten sind. Dies steht im Einklang mit der Empfehlung des NIST, Passwörter anhand von kompromittierten Listen zu überprüfen, wodurch die Sicherheit verbessert wird, indem die Verwendung schwacher oder anfälliger Passwörter verhindert wird. Specops Password Policy verfügt auch über eine sehr effektive Funktion zum Schutz vor kompromittierten Passwörtern, die Ihr Active Directory kontinuierlich mit unserer Datenbank von mehr als vier Milliarden eindeutigen kompromittierten Passwörtern abgleicht.

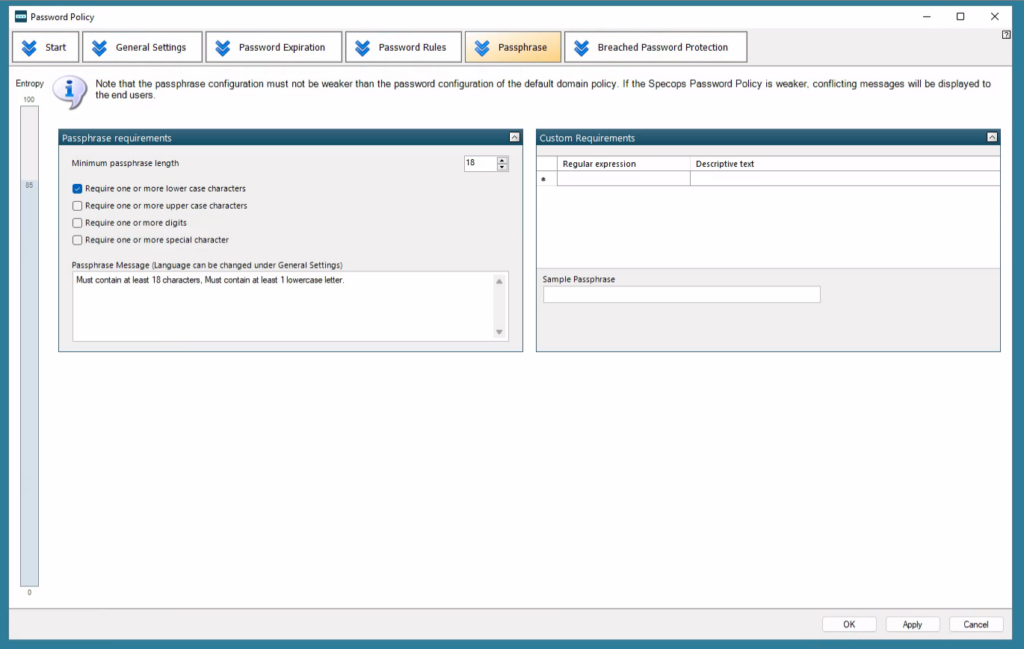

2. Passphrase-Unterstützung

Mit Specops Password Policy können Administratoren Passwortrichtlinien konfigurieren, die der Länge Vorrang vor der Komplexität einräumen. Sie können benutzerdefinierte Regeln erstellen, die längere Passphrasen zusammen mit den Komplexitätsanforderungen Ihrer Wahl fördern.

3. Erzwingen des Ablaufs

Mit Specops Password Policy können Sie erzwungene Passwortablauf-Trigger entfernen oder längere Abstände zwischen den Abläufen erstellen. Sie können auch eine längenbasierte Alterung einrichten, bei der Benutzer mit einer längeren Zeit bis zum nächsten Ablauf „belohnt“ werden, wenn sie lange, sichere Passphrasen erstellen. Während kürzere, weniger sichere Passwörter häufiger geändert werden müssen.

4. Unterstützung für Multi-Faktor-Authentifizierung (MFA)

Specops lässt sich in eine Reihe von Multi-Faktor-Authentifizierungslösungen integrieren. Diese fügen den Benutzeranmeldungen eine zusätzliche Sicherheitsebene hinzu und erhöhen die Sicherheit von Konten erheblich. Entscheidend ist, dass MFA vom NIST nun als Anforderung und nicht als „nice to have“ angesehen wird.

5. Sichere Passwortwiederherstellung

Specops Password Policy bietet sichere und NIST-konforme Optionen zur Passwortzurücksetzung, die die Multi-Faktor-Authentifizierung nutzen, um sicherzustellen, dass die Identität eines Benutzers vor dem Zurücksetzen eines Passworts überprüft wird, was dazu beiträgt, die mit herkömmlichen Wiederherstellungsmethoden verbundenen Risiken zu beseitigen. Specops Password Policy kann Organisationen dabei helfen, den Passwortwiederherstellungsprozess vor Angriffen zu schützen.

NIST-Richtlinien mit Specops Password Policy erfüllen

NIST ist ein sehr angesehener Cybersicherheitsstandard, den viele Organisationen verwenden, um ihre Abwehr gegen die Bedrohung durch Cyberangriffe zu stärken. Die neuesten Richtlinien des NIST 800-63B-Standards tragen dazu bei, sich von Passwortrichtlinienkonfigurationen zu entfernen, die veraltete Praktiken enthalten, wie z. B. das Verlassen auf Komplexitätsanforderungen, den Passwortablauf und unsichere Wiederherstellungsmethoden.

Die neuen aktualisierten NIST-Richtlinien bieten einen benutzerfreundlicheren und sichereren Ansatz für die Passwortverwaltung, der Benutzer dazu ermutigt, längere Passwörter zu erstellen, die leichter zu merken, sicherer und durch MFA geschützt sind. Die Übernahme dieser neuesten Richtlinien und die Verwendung von Tools wie Specops Password Policy könnten Ihre Passwortsicherheit drastisch verbessern und zum Schutz vor vielen verschiedenen Arten von Passwortangriffen beitragen.

Benötigen Sie Hilfe, um Ihr Unternehmen an die neuen NIST-Richtlinien anzupassen? Nehmen Sie Kontakt auf, um zu besprechen, wie Specops Password Policy zu Ihrem Unternehmen passen könnte.

FAQs

NIST steht für National Institute of Standards and Technology. Es ist Teil des US-Handelsministeriums und eines der ältesten physikalischen Wissenschaftslabore des Landes. Sie führen Forschung durch und stellen Standards, Richtlinien und Tools in einer Vielzahl von Bereichen bereit, von Cybersicherheit über Fertigung bis hin zur Gesundheitsversorgung.

Für die aktuellsten Informationen ist es immer eine gute Idee, die NIST-Website direkt zu besuchen, da diese ihre Richtlinien und Frameworks häufig aktualisieren. Für passwortbezogene Informationen ist dieser Artikel genau das Richtige für Sie.

Die Einhaltung der NIST-Richtlinien kann eine Herausforderung sein, aber der Schwierigkeitsgrad hängt oft von den spezifischen Richtlinien ab, die Sie zu befolgen versuchen, und vom Kontext Ihrer Organisation. Es ist auch ein wertvoller Prozess zur Verbesserung der Cybersicherheit. Das Aufschlüsseln der Richtlinien in überschaubare Schritte und die Priorisierung auf der Grundlage von Risiken können den Prozess erleichtern.

(Zuletzt aktualisiert am 22/07/2025)