Kerberoasting-Angriffe: So schützen Sie Ihr Active Directory

Table of Contents

Ein Domänenadministratorkonto ist der heilige Gral der privilegierten Konten in einer Microsoft Active Directory-Umgebung. Wenn ein Angreifer ein Domänenadministratorkonto in der Domäne in die Hände bekommt, hat er im Grunde Zugriff auf alles. Kerberoasting ist eine Technik, mit der Angreifer Berechtigungen innerhalb von Active Directory eskalieren können.

Wir werden durchgehen, was Kerberoasting ist, was Active Directory anfällig macht und wie es verhindert werden kann.

Was ist Kerberos?

Um Kerberoasting zu verstehen, müssen wir zuerst Kerberos selbst verstehen. Kerberos ist das Authentifizierungsprotokoll, das in Microsofts Active Directory verwendet wird. Es wird verwendet, um die Identität eines Benutzers oder Computers zu überprüfen, der Zugriff auf Ressourcen anfordert. Clients erhalten ein spezielles Token, das als Ticket bezeichnet wird, über das Kerberos Key Distribution Center (KDC) von Active Directory.

Das Ticket Granting Ticket (TGT) von Active Directory ist der Mechanismus, der Berechtigungen zum Anfordern eines Ticket Granting Service (TGS)-Tickets gewährt. Das TGS-Ticket wird dann verwendet, um auf Ressourcen in der Domäne zuzugreifen, z. B. auf Dateiserver.

Was ist Kerberoasting?

Kerberoasting ist ein Angriff zur Eskalation von Berechtigungen, der das Kerberos-Authentifizierungsprotokoll in Microsoft Active Directory und den oben beschriebenen Ticket-Vergabemechanismus ausnutzt. Ein Angreifer kann ein Standard-Windows-Benutzerkonto verwenden, um Zugriff auf den Passwort-Hash eines privilegierten Benutzers zu erhalten.

Das Ziel von Kerberoasting, das als Post-Exploitation-Angriffstechnik bekannt ist, ist es, einen Passwort-Hash für ein Active Directory-Konto zu erhalten, das einen Service Principle Name (SPN) hat. Ein SPN verbindet einen Kerberos-Dienst mit einem Benutzerkonto innerhalb von Active Directory. Der Angreifer fordert ein Kerberos-Ticket für einen SPN an, und das abgerufene Ticket wird mit dem Hash des Passworts des Zielkontos verschlüsselt, das dem SPN zugeordnet ist. Der Angreifer arbeitet dann offline, um zu versuchen, den Passwort-Hash zu knacken und letztendlich das Konto sowie den zugehörigen Zugriff zu übernehmen.

Diese Angriffe können schwer zu erkennen sein, da sie nicht auf Malware beruhen, was bedeutet, dass sie nicht von Antivirenprogrammen oder anderen traditionellen Lösungen erkannt werden. Kerberoasting ist für jede Cybersicherheitslösung schwer zu erkennen, die das Verhalten genehmigter Benutzer nicht analysiert.

Was ist ein Active Directory-Dienstkonto?

Die meisten Organisationen verwenden ein Dienstkonto, um Windows-Dienste auf Servern in einer Active Directory-Domänenumgebung auszuführen. In der Regel werden diese Konten nicht von normalen Benutzern verwendet. Stattdessen erstellen Administratoren ein Active Directory-Benutzerkonto, legen fest, dass das Passwort nicht abläuft, und legen das Passwort für den Benutzer fest.

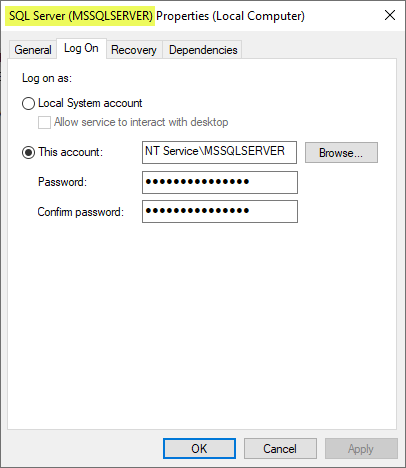

Wie Sie unten sehen können, sehen Sie das Dienstkonto, das dem Windows-Dienst in der Dienste-Konsole zugewiesen ist.

Wenn Sie auf einen Dienst doppelklicken, werden die Details des zugehörigen Dienstkontos angezeigt.

Dienstkonten können gefährlich sein, da sie in der Regel über hohe Berechtigungen auf einem Server oder sogar über Domänenadministratorzugriff verfügen. Sie werden oft schlecht überwacht und können mit schwachen und leicht kompromittierbaren Passwörtern konfiguriert sein, die mit den zuvor erwähnten Tools schnell geknackt werden können.

Wie funktioniert Kerberoasting?

Um einen Kerberoasting-Angriff durchzuführen, muss sich der Angreifer im Unternehmensnetzwerk befinden, in dem sich Active Directory befindet, um „Sichtverbindung“ Zugriff und Kommunikation mit einem Domänencontroller zu haben. Zuerst kann ein Angreifer schwache Benutzeranmeldeinformationen ausnutzen, um Zugriff auf ein Standardbenutzerkonto zu erhalten, und dann die Kerberoasting-Technik verwenden, um das legitime Active Directory Kerberos-Dienstticket zu kompromittieren.

Damit dieser Angriff funktioniert, hat der Angreifer bereits Zugriff auf ein Standard-Windows-Benutzerkonto. Angreifer können jedes Domänenkonto für einen Kerberoasting-Angriff verwenden, da jedes Konto Tickets vom TGS anfordern kann.

Wie erhalten Angreifer Zugriff auf ein gültiges Standard-Windows-Konto in der Umgebung? Sie können verschiedene Methoden verwenden, um ein gültiges Benutzerkonto aufzudecken. Dazu gehören:

- Phishing-Angriffe

- Malware

- Initial Access Brokers

- Social Engineering

Sobald sich ein Angreifer im Netzwerk befindet, kann er ein Kerberos-Dienstticket vom Ticket-Granting-Service (TGS) in Active Directory anfordern. Es gibt viele kostenlose und Open-Source-Tools, die diesen Prozess vereinfachen. Beispiele sind Rubeus von GhostPack oder GetUserSPNs.py von SecureAuth Corporation. Viele dieser Tools sind als Teil von Kali Linux verfügbar, einer speziellen Debian-Distribution, die auf Cybersicherheit-Penetrationstests ausgerichtet ist.

Das Ausführen dieser Skripte gegen Active Directory sucht nach allen Benutzerkonten, die mit SPNs in der Domäne verknüpft sind, UND fordert ihr gültiges Ticket vom Domänencontroller an. Das vom Domänencontroller zurückgegebene Ticket wird mit einem NTLM-Hash verschlüsselt.

Der Angreifer erfasst dann den zurückgegebenen Wert des Kerberos-Tickets und nimmt ihn offline, um ein Passwort-Tool wie Hashcat oder John the Ripper zu verwenden, wobei er eine Rainbow Table oder Brute-Force verwendet, um das Passwort für das Benutzerkonto zu knacken, das mit dem Kerberos-Ticket verknüpft ist.

(Zuletzt aktualisiert am 22/07/2025)