Denken Sie darüber nach, passwortlos zu werden? Hier ist, was Sie zuerst beachten sollten.

Table of Contents

Im Jahr 2004 wagte Bill Gates eine kühne Vorhersage, dass Passwörter bald der Vergangenheit angehören würden. Fast zwanzig Jahre später ist das Passwort so weit verbreitet wie eh und je. Wenn Sie hier sind, ist es eine Frage, die Ihnen wahrscheinlich auch schon in den Sinn gekommen ist: Warum müssen wir an Passwörtern festhalten? Sie sind teuer und zeitaufwändig für IT-Teams, um sie zurückzusetzen, Endbenutzer haben immer noch Probleme damit, und sie sind eine ständige Quelle für Sicherheitsverletzungen.

Es liegt sicherlich nicht an mangelndem Bemühen. Auf der Worldwide Developers Conference 2022 kündigte Apple an, dass die Betriebssysteme iOS 16 und macOS Venture über passwortlose Logins verfügen werden. Microsoft hat auch Windows Hello for Business hinzugefügt, das Benutzer nicht mehr zwingt, Passwörter zu benötigen, um auf ihre persönlichen und Arbeitskonten und -dienste zuzugreifen. Für Android-Benutzer gibt es viele Drittanbieter auf dem Markt, die passwortlose Authentifizierung anbieten.

Allerdings ist „passwortlos zu werden“ nicht so einfach, wie es sich anhört. Es ist eine Reise, die damit beginnen könnte, MFA zu allen Passwortszenarien hinzuzufügen und dann Single-Sign-On (SSO) hinzuzufügen, um die Anzahl der Passwörter zu reduzieren. Für einige Unternehmen könnte das ausreichen – andere werden weitere Schritte unternehmen wollen.

Zuerst müssen wir darüber nachdenken, wofür Passwörter gut sind, wenn sie richtig verwendet werden. Sie sind eine einfache Zugriffssicherheitsmaßnahme, um sicherzustellen, dass die richtigen Personen auf die richtigen Dinge zugreifen – Betriebssysteme, Websites und lokal installierte Anwendungen. Und sie sind etwas, das jeder Mitarbeiter versteht. Wenn Organisationen sie also abschaffen (oder stark reduzieren), müssen sie die Kosten, die Benutzerfreundlichkeit und die Einschränkungen der verfügbaren Ersatzauthentifizierungstechnologie abwägen.

Warum ziehen Unternehmen in Betracht, passwortlos zu werden?

Jedes Unternehmen ist anders, daher müssen Entscheidungsträger überlegen, was genau sie sich davon versprechen, Passwörter loszuwerden. Für die meisten Unternehmen dürfte es einer der drei folgenden Gründe sein – oft eine Kombination aus allen.

1. Reduzierung von Passwortangriffen

Das größte Problem, wenn es um Passwörter geht. Der 2023 Verizon DBIR schätzt, dass 86 % der Datenschutzverletzungen gestohlene Anmeldedaten beinhalten. Menschen sind das Problem, da Endbenutzer schwache, leicht zu erratende Passwörter erstellen, die anfällig für Wörterbuch- und Brute-Force-Angriffe sind. Wenn Personen ihre starken Arbeitspasswörter auf persönlichen Websites und Geräten wiederverwenden, vervielfacht sich das Risiko. Specops-Forschung zeigt, dass 30 % der Endbenutzer dasselbe Passwort für alle ihre Konten verwenden. Viele verwenden nur geringfügige Variationen.

Ein berühmter Passwortangriff ist der Colonial Pipeline Hack, bei dem ein Ransomware-Angriff Verbraucher und Unternehmen entlang der gesamten Ostküste betraf. Angreifer gelangten über ein offengelegtes Passwort für ein VPN-Konto in das Netzwerk, nachdem vermutlich ein Mitarbeiter dasselbe Passwort für das VPN an einem anderen Standort verwendet hatte. Dies gab den Hackern ihren ersten Einstiegspunkt, um Ransomware im Netzwerk zu installieren.

Es ist jedoch nicht fair, Endbenutzer allein für Passwortangriffe verantwortlich zu machen. Sie haben oft zu viele Passwörter, an die sie sich erinnern müssen, und zu wenig Unterstützung von ihren Organisationen mit schwachen Passwortrichtlinien. Einige setzen höhere Standards durch, aber selbst starke Passwörter sind anfällig für Passwortwiederverwendung und externe Bedrohungen wie Phishing. Hätte MFA den Colonial Pipelines Hack stoppen können? Möglicherweise, aber keine Form der Authentifizierung ist völlig risikofrei.

Uber wurde im September 2022 gehackt, weil ein Hacker (angeblich mit Lapsus$ verbunden) die VPN-Anmeldedaten eines externen Auftragnehmers erlangt hatte, höchstwahrscheinlich durch den Kauf im Dark Web. Der Angreifer bombardierte dann das Telefon des Auftragnehmers mit Zwei-Faktor-Login-Genehmigungsanfragen, die zunächst abgelehnt wurden. Dies veranlasste den Hacker, sich über WhatsApp als technischer Support auszugeben und den Auftragnehmer letztendlich davon zu überzeugen, eine MFA-Aufforderung zu akzeptieren.

Kompromittierte Passwörter sind oft der erste Angriffspunkt, daher ist es wichtig, Kompromittierungen erkennen zu können, wenn Passwörter verwendet werden. Aus diesem Grund verwendet Specops Password Policy eine Funktion zum Schutz vor kompromittierten Passwörtern, um Active Directory kontinuierlich nach Passwörtern zu scannen, die durch Malware, Wiederverwendung und Verstöße kompromittiert wurden – einschließlich derer, die gerade in Angriffen verwendet werden.

2. Zeit- und Geldersparnis für IT-Teams

Das Zurücksetzen von Passwörtern ist eine zeitliche Belastung für IT-Teams, die sich lieber auf andere Probleme konzentrieren würden. Forrester schätzt, dass sie auch etwa 70 US-Dollar pro Passwortzurücksetzung kosten – was sich in einem großen Unternehmen zu einem erheblichen Zeit- und Geldaufwand summieren kann. Einige Organisationen sehen den Verlust von Passwörtern als eine Möglichkeit, die Zeit und Ressourcen der IT-Teams effektiver zu nutzen.

Es gibt jedoch andere reibungslose Optionen, die diese Belastung reduzieren könnten. Zum Beispiel ermöglicht Software wie Specops uReset Benutzern, ihre eigenen Passwörter auf einfache und sichere Weise zurückzusetzen. Sie können sich über Drittanbieterdienste wie Duo Security, Google Authenticator, Microsoft Authenticator, Okta, PingID, Symantec VIP und Yubikey authentifizieren – wodurch das IT-Team von der Belastung durch das Zurücksetzen entlastet wird.

Die Hinzufügung eines Tools wie Specops uReset bedeutet, dass Endbenutzer ihre eigenen Passwörter sicher ändern können und sich direkt in andere Authentifizierungsdienste integrieren. Dies kann Anrufe und Tickets an den Helpdesk erheblich reduzieren und Kosten und IT-Zeit sparen. Einige Organisationen entscheiden sich möglicherweise sogar dafür, Passwörter auf „nie ablaufen“ zu setzen – solange sie über eine ausreichend starke Methode zum Erkennen kompromittierter Passwörter verfügen.

3. Endbenutzererfahrung und Produktivität

Viele der Sicherheitsprobleme rühren von der Tatsache her, dass Endbenutzer keine Passwörter mögen. Eine schlechte Endbenutzer-UX ist auch ein Treiber für zeitaufwändige Anrufe beim Service Desk. Die Leute mögen es nicht, sich Passwörter auszudenken, sich daran zu erinnern und in festgelegten Abständen eindeutige Passwörter erstellen zu müssen. In einem großen Unternehmen kann sich die Zeit, die mit dem Zurücksetzen von Passwörtern und der Kontaktaufnahme mit dem IT-Support verbracht wird, im Laufe der Jahre zu vielen verlorenen Arbeitsstunden summieren. Einige Organisationen ziehen in Betracht, passwortlos zu werden, um ihren Mitarbeitern eine bessere Endbenutzererfahrung zu bieten und ihre Produktivität zu steigern.

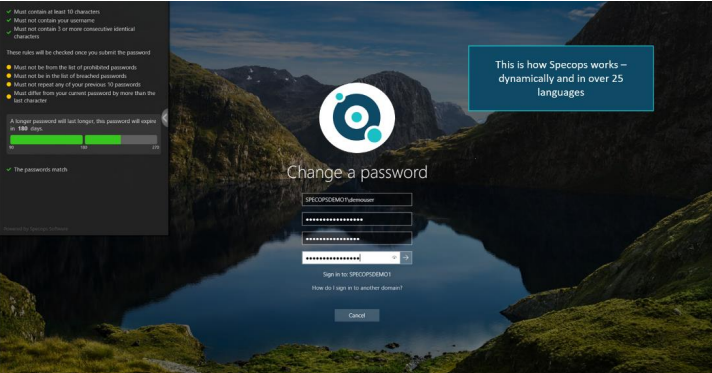

Eine andere Möglichkeit besteht natürlich darin, die Tools und Prozesse, die Sie bereits eingerichtet haben, benutzerfreundlicher zu gestalten. Die Integration eines Drittanbietertools wie Specops Password Policy in Ihr Active Directory kann Benutzern bei Passwortänderungen helfen, anstatt der standardmäßigen und frustrierenden Meldung „Ihr Passwort entspricht nicht den Längen- oder Komplexitätsstandards“. Endbenutzer erhalten dank dynamischem Feedback auf dem Passwortänderungsbildschirm, das sie bei der Erstellung eines starken Passworts unterstützt, eine bessere Erfahrung.

Wie funktioniert passwortlose Technologie?

„Passwortlos“ kann ein paar verschiedene Szenarien beschreiben. Wenn ein Endbenutzer beispielsweise seine Fingerabdruck-, Gesichts- oder Iriserkennung für Windows Hello for Business verwendet, hat er technisch gesehen kein Passwort eingegeben. Es findet jedoch immer noch ein Anmeldeinformationenaustausch statt und ein Geheimnis wird auf der Serverseite gespeichert. Die biometrische Authentifizierung schützt das gespeicherte Geheimnis und wenn sie fehlschlägt, wie Windows Hello nach einem Upgrade im Oktober 2022, wird ein Passwort als Fallback verwendet.

Ein alternatives Szenario ist die Authentifizierung, ohne Passwörter mit der Plattform auszutauschen, bei der sich der Benutzer authentifiziert. Wenn sich ein Benutzer beispielsweise über Biometrie bei einem FIDO2-Gerät authentifiziert, authentifiziert er sich kryptografisch beim Dienst mithilfe von Schlüsselpaaren. Während des FIDO2-Authentifizierungsprozesses wird ein öffentliches/privates Schlüsselpaar generiert, wenn sich ein Benutzer bei einem Dienst registriert. Es werden keine Passwörter gespeichert oder ausgetauscht, sodass selbst bei einer serverseitigen Verletzung keine Passwörter gestohlen werden können.

Der private Schlüssel wird in einem hardwarebasierten Tresor auf dem Gerät gespeichert, während der öffentliche Schlüssel mit dem Dienst geteilt wird. Wenn sich ein Benutzer anmelden möchte, sendet der Dienst eine kryptografische Herausforderung. Der Benutzer authentifiziert sich entweder per PIN oder Biometrie, aber diese Informationen werden niemals über das Netzwerk geteilt – der private FIDO2-Schlüssel verbleibt auf dem Gerät des Benutzers.

Beide Definitionen von passwortlos sind gültig, aber es ist wichtig, dass sich eine Organisation darüber im Klaren ist, was sie anstrebt.

Sicherheitseinschränkungen der passwortlosen Technologie

Die meisten Organisationen sind bereits mit der Multi-Faktor-Authentifizierung (MFA) vertraut. Sie fügt dem Passwort eine unschätzbare Sicherheitsebene hinzu, indem sie alles von Netzhautscans, Gesichtsscans, Fingerabdruckscans, Push-Benachrichtigungen, Authentifikator-Apps, Magic Links, SMS-Benachrichtigungen, QR-Codes, Musterentsperrungen, USB-Sicherheitsschlüsseln, Bluetooth-Sicherheitsschlüsseln und telefonbasierten Sicherheitsschlüsseln umfasst.

Warum also nicht zwei oder mehr Faktoren aus dieser Liste auswählen und Passwörter ganz weglassen? Passwörter schaffen Risiken (oder genauer gesagt, schlechte Passwortrichtlinien schaffen Risiken), aber die Wahrheit ist, dass es kein hacksicheres Authentifizierungssystem gibt.

Biometrische Einschränkungen

Biometrie ist das, woran die meisten Leute denken, wenn wir über den Ersatz von Passwörtern sprechen, obwohl sie häufiger in Kombination mit Passwörtern als Teil von MFA als anstelle von ihnen verwendet werden. Natürlich ist die Allgegenwart von Smartphones der Hauptgrund, warum die Biometrie an Popularität gewonnen hat. Bessere Sensoren und Verbesserungen der Gesichts-, Sprach- und Fingerabdruckerkennung (auch auf PCs und Tablets) haben sie zu einer praktikablen Option gemacht.

Biometrie hat jedoch einige Einschränkungen. Trotz verbesserter Technologie gibt es viele Beweise dafür, dass die Gesichter und Fingerabdrücke der falschen Person ein Gerät entsperren. Sie eröffnen auch Datenschutzbedenken, wenn eine Organisation die Einführung einer biometrischen Authentifizierung in Erwägung zieht. Ihr Gesicht und Ihr Fingerabdruck sind einzigartig – aber wie werden diese biometrischen Merkmale aufgezeichnet, gespeichert und abgerufen? Einige Leute mögen es vielleicht nicht, noch mehr persönliche Daten an Unternehmen wie Apple, Google und Microsoft weiterzugeben.

Ein weiteres Problem bei der Biometrie ist, dass sie nicht zurückgesetzt werden kann, wenn sie kompromittiert wird. Wir sprechen hier nicht von blutigen Actionfilmszenen – aber Biometrie kann gefälscht werden. Und wenn sie kompromittiert werden oder fehlschlagen, worauf würden wir dann zurückgreifen? Das Passwort.

Social Engineering

Obwohl Passwörter anfälliger für rudimentäre Angriffe wie Wörterbuch- und Brute-Force-Techniken sind, ist die Wahrheit, dass keine Authentifizierungsfaktoren unverwundbar gegen Hacker sind. Biometrie kann gefälscht werden, SMS-Benachrichtigungen sind anfällig für Prompt-Bombing und Hardware-Token können gestohlen werden.

Phishing ist der häufigste Weg, um Passwörter zu stehlen, aber auch passwortlose Lösungen können gephisht werden. Hacker können Benutzern eine E-Mail oder einen Textlink senden, der sie dazu verleitet, eine Man-in-the-Middle-Website zu besuchen, die alles erfassen kann, selbst nachdem sie sich mit einem passwortlosen Authentifizierungstoken angemeldet haben.

FIDO2-basierte Authentifizierungstools sind die besten, die wir haben, aber selbst sie sind nicht unfehlbar. Ein E-Mail-Konto auf dem Gerät könnte kompromittiert werden, das Gerät selbst könnte physisch gestohlen werden, und keine Passwörter bedeuten keinen Fallback auf die einfachste und schnellste Option zum Ändern, wenn eine andere Authentifizierungsmethode kompromittiert wird.

Ist passwortlose Technologie kostengünstiger?

Auf lange Sicht ist es möglich, dass das Entfernen von Passwörtern die Kosten senken könnte. Insbesondere in Organisationen, die schwache Richtlinien hatten und viele Verstöße und einen stetigen Strom von Helpdesk-Anrufen und -Zurücksetzungen erlebten. Aber passwortlos zu werden ist keine neue Idee, warum haben sich also nicht mehr Unternehmen dazu entschlossen? Die einfache Antwort ist, dass es für viele Organisationen kurzfristig finanziell nicht machbar ist – noch nicht.

Authentifizierungstools sind nicht immer mit dem Betriebssystem oder den Geräten einer Organisation kompatibel. Denken Sie an die verschiedenen Verzeichnisse, Anwendungen und Dienste in Ihrer Organisation, die Passwörter erfordern. Es würde wahrscheinlich einige Zeit dauern, sie alle aufzulisten. Erwägen Sie nun, jedes einzelne zu aktualisieren oder zu überarbeiten, um einen Übergang zur passwortlosen Authentifizierung zu ermöglichen.

Es könnte für einige Organisationen auch kostspielig sein, die unzähligen Geräte, die für den Zugriff auf ihr Netzwerk verwendet werden, mit Biometrie oder FIDO2-konformen Token auszurichten. Ältere Geräte oder branchenspezifische Hardware sind möglicherweise nicht mit der neuesten passwortlosen Technologie kompatibel. Vielleicht wird eines Tages alles aufgeholt haben – aber im Moment hätten viele Unternehmen nicht die Hardware und Software für einen vollständigen Übergang zu passwortlos.

FIDO2-Geräte können auch teurer sein, sodass einige Organisationen möglicherweise entscheiden, dass der Aufwand einfach nicht die Mühe wert ist, wenn Passwörter (richtig verwendet) einen „guten genug“ Job machen können.

Bietet passwortlos eine bessere Benutzererfahrung?

Passwortlos garantiert nicht immer eine bessere Endbenutzererfahrung – Stand Dezember 2021 hatten nur 2,6 % der Twitter-Nutzer 2FA freiwillig aktiviert. Biometrie ist allein schnell, aber das Warten auf eine SMS und das Eingeben von Codes dauert länger als das Eintippen eines Passworts. Einige Endbenutzer sehen möglicherweise den Wechsel von Passwörtern, die sie ihr ganzes Leben lang verwendet haben, als eine Belastung an und versuchen, ihn zu umgehen. Sie fühlen sich möglicherweise nicht wohl dabei, biometrische Daten mit ihrem Unternehmen zu teilen, was zusätzliche Datenschutzprobleme in Bezug auf Speicherung und Löschung aufwirft. Arbeitsplätze müssen einige Benutzerschulungen und Anlaufschwierigkeiten durchlaufen.

Bestimmte Branchen finden den passwortlosen Übergang möglicherweise schwieriger als andere. An einem Ort wie einem Lagerhaus, in dem Mitarbeiter an vorderster Front gemeinsam genutzte Anmeldedaten oder gemeinsam genutzte Geräte verwenden, sind Passwörter möglicherweise besser geeignet. In einem Krankenhaus ist Geschwindigkeit von entscheidender Bedeutung und ein biometrischer Login könnte helfen. Was passiert jedoch, wenn die passwortlose Technologie ausfällt, den wichtigen Online-Zugriff verliert oder in einer kritischen Situation gesichert werden muss? Das bescheidene Passwort muss zur Rettung kommen.

Vier Fragen, die Sie sich stellen sollten, bevor Sie passwortlos werden

Bevor Sie sich auf eine passwortlose Reise begeben, sollten Sie diese vier wichtigen Fragen berücksichtigen. Die Antworten werden Ihre Strategie prägen – und Sie möglicherweise überdenken lassen, ob passwortlos zu werden das Richtige für Ihr Unternehmen ist:

Von den oben genannten Diensten und Anwendungen, von welchen kann ich die Passwortrichtlinie kontrollieren? Mit anderen Worten, wäre es in meiner Macht, sie passwortlos zu machen?

Wenn das Ziel darin besteht, Passwortangriffe zu reduzieren, ist es wichtig zu berücksichtigen, dass Angreifer immer noch Passwörter verwenden könnten, um die passwortlosen Authentifizierungen zu umgehen und auf Ihr Netzwerk zuzugreifen. Dies kann ein ernstes verstecktes Risiko sein, wenn diese Backup-Passwörter in Vergessenheit geraten, verglichen mit der Zeit, in der sie regelmäßig und bewusst verwendet werden.

Welche Art von Geräten verwenden sie – vom Unternehmen ausgegebene oder auch eine Mischung aus persönlichen Geräten? Wie wohl fühlen sie sich bei der Anpassung an neue Technologien?

Sie könnten die Passwortnutzung reduzieren, indem Sie die Verwendung von SSO fördern, aber es ist wichtig zu berücksichtigen, ob Ihr AD regelmäßig und zuverlässig auf kompromittierte Passwörter überprüft wird – da sich die Leute tendenziell auf AD als Login für SSO verlassen.

Reduzieren Sie Passwortschmerzen mit Specops

Sicherheit, UX und Kosteneinsparungen sind die Haupttreiber für die Einführung von Passwortlosigkeit. Sie werden jedoch vielleicht überrascht sein, wie einfach es ist, diese Kopfschmerzen mit einfachen, bestehenden Drittanbietertools zu reduzieren, die sich in Ihr Active Directory integrieren. Passwörter sind nicht von Natur aus ein Problem – schwache Passwörter sind es. Sie sind sich nicht sicher, ob Sie passwortlos sein sollen, aber bereit, sicherzustellen, dass die Passwörter, die Sie haben, sicherer sind? Kontaktieren Sie uns noch heute, um zu erfahren, wie wir Ihnen helfen können.

(Zuletzt aktualisiert am 30/07/2025)